SIGURNOST KAO PROCES, CIA TRIADA, NAPADI, ZAŠTITA

KOD SIGURNOSTI FOKUS JE NA:

Sigurnosni napadi: Sve akcije koje kompromitiraju sigurnost informacija u vlasništvu organizacije. Sigurnosni napadi se dijele na pasivne napade, one čiji cilj je prikupiti i iskoristiti informaciju određenog sustava bez utjecaja na postojeće resurse sustava, te aktivne napade, one koji pokušavaju modificirati podatke ili stvoriti lažne podatke.

Sigurnosni mehanizmi: Procesi koji imaju za cilj otkrivanje, sprečavanje ili oporavak od sigurnosnog napada.

Sigurnosne usluge: Komunikacijske usluge koje poboljšava sigurnost sustava za obradu podataka i prijenos informacija s ciljem odbijanja mogućih napada, pri čemu se pružanje sigurnosne usluge može koristiti kao jedan od sigurnosnih mehanizama.

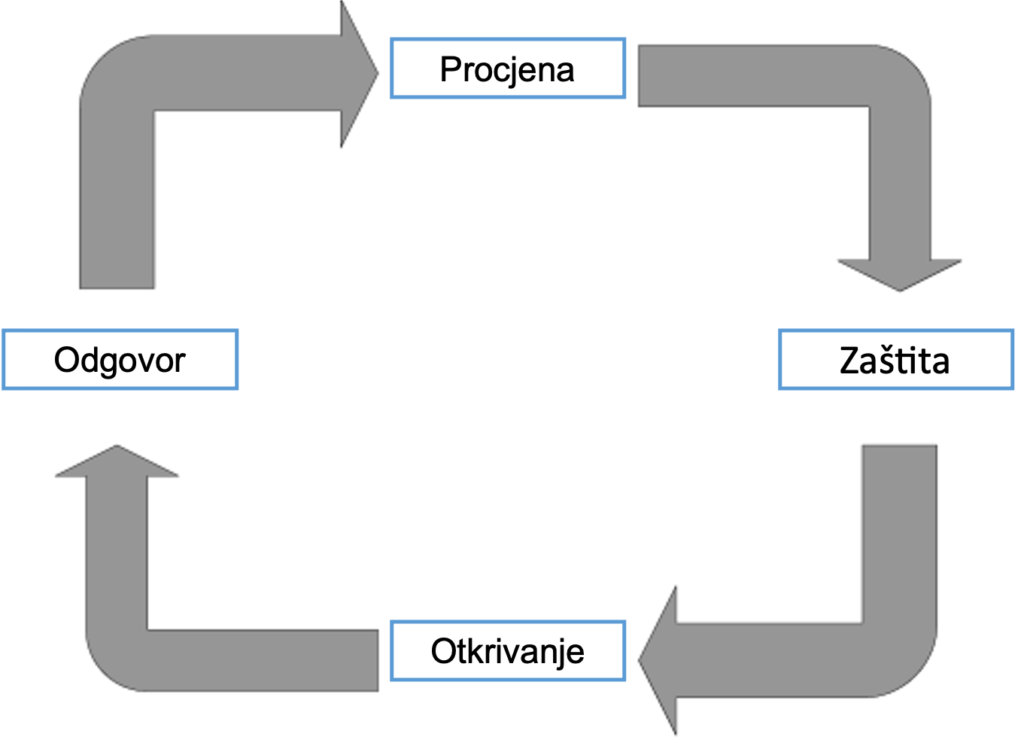

SIGURNOST KAO PROCES

Procjena (engl. assessment)

Zaštita (engl. protection)

Otkrivanje (engl. detection)

Odgovor (engl. response)

INFORMACIJA

“Informacija je valuta modernog doba; tko je posjeduje, vlada svijetom.„

“U moru podataka, prava informacija je svjetionik koji vodi ka uspjehu.„

“Nije bogatstvo ni u zlatu ni u nafti, pravo bogatstvo leži u informaciji.„

“U doba informacijske revolucije, znanje nije moć – pristup informaciji jest.”

INFORMACIJE ŠTITIMO – CIA TRIADA

Integritet (I): Sprečavanje nepravilnog mijenjanja i uništavanja informacija, uključujući autentičnost informacija. Gubitak integriteta predstavlja neovlaštenu izmjenu ili uništavanje informacija.

Dostupnost (A): Osiguravanje pravovremenog i pouzdanog pristupa i korištenja informacija. Gubitak dostupnosti predstavlja ometanje pristupa informacijama ili korištenja informacija i informacijskog sustava.

Povjerljivost (C): Očuvanje odobrenih ograničenja za pristup informacijama i njihovo otkrivanje, uključujući sredstva za zaštitu osobne privatnosti i osobnih informacija. Gubitak povjerljivosti predstavlja neovlašteno otkrivanje informacija.

- neautorizirano čitanje podataka – narušena povjerljivost

- neautorizirana modifikacija podataka – narušen integritet

- neautorizirano brisanje podataka – narušena raspoloživost

- napad uskračivanjem usluge – narušena raspoloživost

- krađa usluge – narušeni povjerljivost i integritet

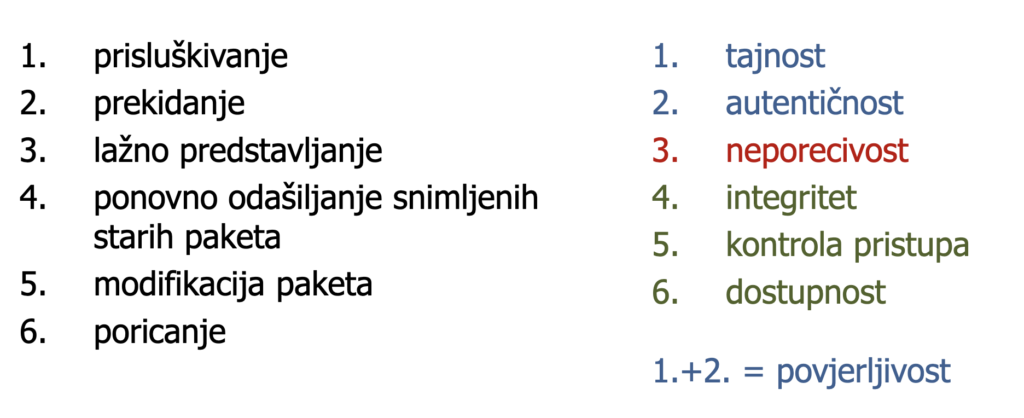

KATEGORIJE NAPADA

Napad u cyber sigurnosti odnosi se na svaku akciju koja cilja na kompromitiranje integriteta, dostupnosti ili povjerljivosti informacijskih sustava, mreža ili podataka. Cilj napada može biti krađa podataka, oštećenje sustava, prekid usluge ili neovlašteni pristup informacijama. Napadi mogu biti usmjereni na pojedince, organizacije ili čak infrastrukture kritične važnosti.

U kontekstu cyber sigurnosti, napadi se često klasificiraju prema njihovom utjecaju na sigurnosne ciljeve: povjerljivost, integritet, dostupnost i autentifikaciju. U skladu s time, četiri osnovne kategorije napada su:

1. Presjecanje (Interception)

- Opis: Napadi koji ciljaju na povjerljivost podataka. Presjecanje se odnosi na neovlašteni pristup ili presretanje podataka tijekom prijenosa ili u mirovanju.

- Primjeri: Man-in-the-Middle (MitM) napadi, prisluškivanje mreže, neovlašteno pristupanje datotekama ili bazi podataka.

2. Prekidanje (Interruption)

- Opis: Napadi koji ciljaju na dostupnost sustava ili podataka. Cilj je prekinuti ili ometati normalno funkcioniranje sustava, usluge ili mreže.

- Primjeri: Denial-of-Service (DoS) napadi, Distributed Denial-of-Service (DDoS) napadi, napadi koji uzrokuju oštećenje sustava ili komponenti.

3. Izmjena (Modification)

- Opis: Napadi koji ciljaju na integritet podataka ili sustava. Ovi napadi uključuju neautorizirane izmjene podataka, sustava ili konfiguracija.

- Primjeri: Promjena ili brisanje podataka u bazi podataka, izmjena poslanog sadržaja, manipulacija sustavskim postavkama ili sigurnosnim konfiguracijama.

4. Fabriciranje (Fabrication)

- Opis: Napadi koji se oslanjaju na stvaranje lažnih podataka ili transakcija. Cilj je zavarati sustav ili korisnike s ciljem dobivanja neovlaštenog pristupa ili ostvarivanja neopravdane koristi.

- Primjeri: Lažiranje podataka ili identiteta, phishing napadi, spoofing identiteta (kao što su IP spoofing, email spoofing).

- prisluškivanje

- prekidanje

- lažno predstavljanje

- ponovno odašiljanje

(snimljenih starih

paketa) - modifikacija paketa

- poricanje

Sigurnosne Arhitekture

Sigurnosna arhitektura predstavlja strukturirani okvir koji definira kako će sigurnosne mjere biti implementirane unutar organizacije. Uključuje politike, standarde, i tehnologije koje pomažu u zaštiti informacija. Primjeri uključuju:

- Slojevitu sigurnost (Layered Security): Implementacija više sigurnosnih slojeva kako bi se osigurala dodatna zaštita. Ako napadač prođe jedan sloj, sljedeći sloj će ga zaustaviti.

- Zero Trust Model: Model koji pretpostavlja da prijetnje mogu dolaziti iz bilo kojeg dijela mreže, stoga ne vjeruje nikome unaprijed i zahtijeva verifikaciju za svaki pristup resursima.

Strategije

Strategije cyber sigurnosti definiraju opći pristup organizacije prema zaštiti svojih digitalnih resursa. To uključuje:

- Razvoj sigurnosne politike: Definiranje pravila i postupaka za upravljanje i zaštitu informacijskih resursa.

- Obuka zaposlenika: Edukacija zaposlenika o sigurnosnim prijetnjama i najboljim praksama za njihovo sprečavanje.

Pristupi

Pristupi cyber sigurnosti uključuju metode i tehnička rješenja za zaštitu podataka i sustava, kao što su:

- Prevencija: Mjere koje se poduzimaju kako bi se spriječili sigurnosni incidenti, poput firewalla i antivirusnih programa.

- Detekcija i odgovor: Sustavi za detekciju upada (IDS) i sustavi za sprječavanje upada (IPS) koji detektiraju i odgovaraju na sigurnosne prijetnje.

Zaštitni mehanizmi

Zaštitni mehanizmi su konkretni alati i tehnologije korišteni za zaštitu informacijskih sustava i podataka.

Sigurnost je proces, a ne završni proizvod

Ne postoji 100 % sigurnost

Uloga ljudskog faktora u sigurnosti

DLP (Data Loss Prevention) u cyber sigurnosti je tehnologija ili set alata i politika koji se koriste za sprječavanje gubitka osjetljivih podataka. Osnovni cilj DLP-a je spriječiti neovlašteni pristup, korištenje ili distribuciju osjetljivih informacija unutar organizacije. Ova tehnologija može otkrivati, nadzirati i kontrolirati promet podataka kako bi se osiguralo da se podaci ne izgube, ne ukradu ili ne zloupotrebe.

Implementacija DLP-a može pomoći organizacijama u zaštiti povjerljivih informacija od propusta, zloupotreba ili neovlaštenog pristupa, što doprinosi poboljšanju ukupne sigurnosti podataka i sukladnosti s regulatornim zahtjevima.

TEHNIČKE I ORGANIZACIJSKE MJERE ZAŠTITE

Tehničke mjere zaštite

Tehničke mjere zaštite odnose se na hardverske i softverske alate koji se koriste za zaštitu informacijskih sustava. Uključuju:

- Firewall: Koristi se za filtriranje dolaznog i odlaznog prometa u mreži kako bi se spriječili neovlašteni pristupi.

- Antivirusni softver: Pomaže u detekciji, sprječavanju i uklanjanju zlonamjernog softvera (malware) iz računalnih sustava.

- Kriptografski alati: Za šifriranje podataka, osiguravajući njihovu povjerljivost i integritet tijekom prijenosa ili pohrane.

- Sustavi za detekciju i prevenciju upada (IDS/IPS): Nadgledaju mrežni promet kako bi identificirali sumnjive aktivnosti ili napade.

- Upravljanje pristupom: Sustavi koji ograničavaju pristup informacijama i resursima na osnovu korisničkih uloga i politika.

Organizacijske mjere zaštite

Organizacijske mjere zaštite uključuju politike, procedure i prakse koje organizacija uspostavlja kako bi upravljala sigurnošću svojih informacijskih sustava. To uključuje:

- Sigurnosne politike: Dokumenti koji definiraju pravila i očekivanja u vezi s upravljanjem i zaštitom informacijskih resursa.

- Edukacija i osvještavanje zaposlenika: Programi obuke koji pomažu zaposlenicima da razumiju sigurnosne prijetnje i kako pravilno postupati kako bi se zaštitili od njih.

- Redovite sigurnosne provjere i ocjene rizika: Procjene koje pomažu identificirati potencijalne sigurnosne slabosti unutar sustava i procesa.

- Planovi za oporavak nakon incidenta: Pripremljeni planovi koji omogućavaju brz oporavak operacija nakon sigurnosnog incidenta.

- Fizička sigurnost: Mjere kao što su kontrola pristupa i video nadzor za zaštitu fizičkih sredstava i informacijskih tehnologija.