MODELI SIGURNOSTI.

Modeli sigurnosti

Modeli sigurnosti informacija ključni su za zaštitu i upravljanje pristupom informacijama unutar organizacija i sistema. Ovi modeli mogu se podijeliti u nekoliko osnovnih kategorija, uključujući modele kontrole pristupa, modele integriteta i modele toka informacija. Svaki od ovih modela igra specifičnu ulogu u osiguranju informacija i podataka.

Modeli kontrole pristupa (engl. access control models)

• Bell-LaPadula model

• Model matrice pristupa (engl. access matrix)

• Model preuzmi-dodijeli (engl. take-grant model)

Modeli integriteta (engl. integrity models)

• Biba model integriteta

• Clark-Wilson model integriteta

Modeli toka informacija (engl. information flow models)

• Model bez preplitanja (engl. non-interference model)

• Teorije kompozicije (engl. composition theories)

Modeli Kontrole Pristupa

Modeli kontrole pristupa osmišljeni su kako bi se ograničio pristup resursima samo autoriziranim korisnicima, programima ili procesima.

Model kontrole pristupa koji sustav dijeli na objekte, subjekte i operacije je isto često korišten model povjerljivosti.

Model ima definirana pravila koja opisuju koje operacije nad objektima mogu izvoditi pojedini subjekti.

Modeli kontrole pristupa koje koriste moderni sustavi dijele se u dvije grupe:

- modele temeljene na mogućnostima i

- modele temeljene na listama kontrole pristupa (ACL – Access Control List)

Na primjer, neka postoji računalni sustav u kojem program, da bi pristupio određenom objektu, mora imati posebnu značku (eng. token).

Značka (token) određuje (označava) objekt i pruža programu (subjektu) dovoljne ovlasti za izvođenje određenog skupa akcija, kao što su čitanje ili pisanje, nad tim objektom.

Lista kontrole pristupa (ACL) je uređeni skup podataka o ovlastima ili pravima pristupa svih subjekata (korisnika ili programa) na računalnom sustavu.

Svaki korisnik ili grupa korisnika ima određena prava pristupa i ovlasti nad specifičnim objektom (direktorij ili datoteka). Svaki korisnik (subjekt) ima određena prava pristupa, kao što su ovlasti čitanja, pisanja ili izvođenja nad nekim objektima.

Primjer:

drwxrwxrwx Alice Uprava

Osim ove podjele kontrola pristupa dijeli se i prema metodama implementacije na:

Diskrecijski model kontrole pristupa (DAC): Ovaj model omogućuje vlasnicima resursa da odrede pravila pristupa za te resurse. Vlasništvo datoteka i podataka – svaki objekt u sustavu ima svog vlasnika. U većini DAC sustava pretpostavljeni vlasnik objekta je onaj subjekt (korisnik ili proces) koji ga je stvorio. Politiku pristupa, dakle, određuje vlasnik objekta.

Obvezni model kontrole pristupa (MAC): U ovom modelu, pristup resursima reguliran je strogim politikama koje određuje centralna autoritet. Ovaj model često se koristi u vojnim i vladinim okruženjima.

Model na temelju uloga (RBAC): Pristup resursima dodjeljuje se na temelju uloga koje korisnici imaju unutar organizacije, što olakšava upravljanje pravima pristupa za velike skupine korisnika.

Model na temelju atributa (ABAC): Pristup se kontrolira na temelju atributa (karakteristika) korisnika, resursa i okoline.

Model kontrole pristupa Bell-LaPadula

Model kontrole pristupa Bell-LaPadula jedan je od najstarijih i najpoznatijih modela za osiguravanje povjerljivosti podataka unutar računalnih sustava, posebno dizajniran za upotrebu u vojnim i vladinim okruženjima. Razvijen u ranim 1970-im godinama od strane Davida Elliott Bell-a i Leonarda J. LaPadula, model se temelji na konceptu državnih sigurnosnih oznaka i usmjeren je na sprečavanje neovlaštenog pristupa osjetljivim informacijama.

Bell-LaPadula model implementira dva osnovna sigurnosna svojstva:

- Svojstvo “Ne može se čitati prema gore” (No Read Up – NRU): Ovo svojstvo osigurava da subjekt na određenoj razini sigurnosti ne može čitati podatke na višoj razini sigurnosti. Na primjer, korisnik s tajnom sigurnosnom oznakom ne može pristupiti podacima koji su označeni kao vrlo tajni.

- Svojstvo “Ne može se pisati prema dolje” (No Write Down – NWD): Svojstvo sprječava subjekt na određenoj razini sigurnosti da piše podatke na nižu razinu sigurnosti. Cilj je spriječiti curenje osjetljivih informacija na manje sigurne razine. Na primjer, korisnik s vrlo tajnom sigurnosnom oznakom ne može stvoriti ili modificirati dokumente koji su označeni samo kao tajni.

U ovom formalnom modelu:

- Entiteti informacijskog sustava podijeljeni su na subjekte i objekte.

- Definiran je pojam sigurnog stanja.

- Dokazano je da svaka promijena stanja (tranzicija iz stanja u stanje) čuva sigurnost kretanjemiz sigurnog stanja u novo sigurno stanje, time induktivno dokazujući da je sustav siguran.

- Pored ovih osnovnih svojstava, Bell-LaPadula model uključuje i svojstvo discretionary access control (DAC) ili diskrecijsku kontrolu pristupa, koja omogućuje vlasnicima podataka da postave svoja pravila o pristupu, neovisno o sigurnosnim razinama.

BLP opisuje skup prava za kontrolu pristupa korištenjem

sigurnosnih oznaka nad objek@ma, od najosjetljivijih u

pogledu tajnosti, do onih najmanje osjetljivih, sa sljedećom

kategorizacijom:

- strogo povjerljivo (engl. top secret),

- tajna (engl. secret),

- povjerljivo (engl. confidential),

- neklasificirano (engl. unclassified).

Model Bell-LaPadula bio je jedan od prvih pokušaja formaliziranja pravila za kontrolu pristupa informacijama s ciljem zaštite povjerljivosti. Iako je izuzetno utjecajan i široko korišten u određenim domenama, model ima i ograničenja, posebno u kontekstima gdje su potrebne fleksibilnije ili više usmjerene na integritet i dostupnost informacija. Zbog toga, u praksi se često koristi u kombinaciji s drugim modelima i pristupima za upravljanje sigurnošću informacija.

Zamislimo organizaciju koja koristi model Bell-LaPadula za kontrolu pristupa svojim dokumentima i informacijama. U ovoj organizaciji postoje tri razine sigurnosti: Javno, Tajno, i Vrlo Tajno. Svaki zaposlenik dobiva odgovarajuću sigurnosnu razinu na temelju njihove uloge i potrebe za pristupom informacijama.

Korisnici i Njihove Sigurnosne Razine:

- Alice – Sigurnosna razina: Vrlo Tajno

- Bob – Sigurnosna razina: Tajno

- Charlie – Sigurnosna razina: Javno

Dokumenti i Njihove Sigurnosne Razine:

- Dokument 1 – Sigurnosna razina: Javno

- Dokument 2 – Sigurnosna razina: Tajno

- Dokument 3 – Sigurnosna razina: Vrlo Tajno

Primjena Modela Bell-LaPadula:

- Čitanje Dokumenata:

- Alice može čitati Dokument 1, 2, i 3, jer njena razina Vrlo Tajno omogućava čitanje dokumenata na svim nižim razinama.

- Bob može čitati Dokument 1 i 2, ali ne i Dokument 3, jer njegova razina Tajno ne dopušta pristup informacijama na višoj razini Vrlo Tajno.

- Charlie može čitati samo Dokument 1, jer je na razini Javno i nema pristup informacijama na višim razinama.

- Pisanje u Dokumente:

- Alice može pisati samo u Dokument 3, jer model Bell-LaPadula sprječava pisanje informacija na niže sigurnosne razine kako bi se izbjeglo neovlašteno širenje osjetljivih informacija.

- Bob može pisati u Dokument 2 i Dokument 3 (premda u praksi često postoje dodatna ograničenja za pisanje na više razine kako bi se očuvala integritet podataka), ali pisanje u Dokument 3 može biti ograničeno dodatnim politikama.

- Charlie može pisati samo u Dokument 1, jer su Dokument 2 i Dokument 3 izvan njegove autorizacije.

| Alice | Bob | Charlie | |

|---|---|---|---|

| Dokument 1 | Može čitati, Može pisati | Može čitati | Može čitati |

| Dokument 2 | Može pisati | Može čitati, Može pisati | Može čitati |

| Dokument 3 | Može pisati | Može pisati | Može čitati, Može pisati |

U ovoj tablici:

- “Može čitati” znači da korisnik ima dopuštenje za čitanje dokumenta na temelju svoje sigurnosne razine u skladu s pravilom “ne može se čitati prema gore” modela Bell-LaPadula.

- “Može pisati” znači da korisnik ima dopuštenje za pisanje u dokument, uzimajući u obzir pravilo “ne može se pisati prema dolje” modela Bell-LaPadula.

Zaključak:

Kroz ovaj primjer vidljivo je kako model Bell-LaPadula omogućuje organizacijama da zaštite povjerljivost svojih informacija sprječavajući neovlašteni pristup i širenje informacija na niže razine sigurnosti. Model se usredotočuje na očuvanje povjerljivosti primjenom pravila “ne može se čitati prema gore” i “ne može se pisati prema dolje”, čime se osigurava da korisnici mogu pristupiti samo informacijama koje su odgovarajuće za njihovu razinu sigurnosti i da ne mogu neovlašteno širiti informacije.

Model matrice pristupa

Model matrice pristupa je konceptualni alat za prikaz prava i politika pristupa resursima u računalnom sustavu. U matrici pristupa, redovi obično predstavljaju subjekte (korisnike, procese), dok stupci predstavljaju objekte (datoteke, baze podataka, uređaje), a ćelije matrice sadrže informacije o vrsti pristupa koji subjekt ima na objekt.

Da bismo napravili jednostavan primjer matrice pristupa, razmotrimo sustav s tri korisnika (Korisnik1, Korisnik2, Korisnik3) i tri resursa (DatotekaA, DatotekaB, UređajX).

| DatotekaA | DatotekaB | UređajX | |

|---|---|---|---|

| Korisnik1 | Čitanje | Čitanje/Pisanje | Nema pristupa |

| Korisnik2 | Nema pristupa | Čitanje | Nema pristupa |

| Korisnik3 | Nema pristupa | Čitanje/Pisanje | Upravljanje |

U ovom primjeru:

- Korisnik1 može samo čitati DatotekaA i može čitati i pisati u DatotekaB, ali nema pristupa UređajX.

- Korisnik2 nema pristup DatotekaA, može samo čitati DatotekaB, i nema pristupa UređajX.

- Korisnik3 nema pristupa DatotekaA, može čitati i pisati u DatotekaB, i može upravljati UređajX (npr. konfigurirati uređaj, pokretati/zatvarati aplikacije na uređaju).

Matrica pristupa omogućuje detaljan i fleksibilan način definiranja prava pristupa u sustavu. Administratori sustava mogu lako vidjeti i modificirati prava pristupa, što pomaže u održavanju sigurnosti i efikasnosti upravljanja resursima. U praksi, implementacija matrice pristupa može varirati i ovisiti o specifičnim potrebama i zahtjevima sigurnosti sustava.

Model preuzmi-dodijeli (take-grant model)

Model preuzmi-dodijeli (take-grant model) je teorijski model koji se koristi za analizu i upravljanje kontrolom pristupa u računalnim sustavima. Ovaj model se fokusira na proces preuzimanja i dodjeljivanja ovlasti subjektima u sustavu.

U Modelu preuzmi-dodijeli, subjekti mogu biti korisnici, procesi ili resursi unutar sustava. Ovlasti se predstavljaju kao “značke” (eng. tokens) koje subjekti mogu preuzeti i dodijeliti drugim subjektima. Značke mogu predstavljati različite razine pristupa ili sposobnosti, poput čitanja, pisanja, izvršavanja ili upravljanja resursima.

Glavni koncepti Modela preuzmi-dodijeli uključuju:

- Operacije preuzimanja i dodjeljivanja: Subjekti u sustavu mogu izvršiti operaciju preuzimanja kako bi stekli određene ovlasti (značke) koje su dodijeljene drugim subjektima ili resursima. Nakon preuzimanja, subjekt može dodijeliti te ovlasti drugim subjektima.

- Značke: Značke predstavljaju ovlasti koje se dodjeljuju subjektima u sustavu. Svaka značka može predstavljati specifičnu operaciju koja se može izvršiti nad resursom ili podacima.

- Tranzicije znački: Model preuzmi-dodijeli omogućuje definiranje pravila koja kontroliraju kako se značke mogu preuzimati i dodjeljivati između subjekata u sustavu. Ova pravila osiguravaju da subjekti mogu dobiti samo one ovlasti koje su im dodijeljene i koje su kompatibilne s pravilima sustava.

- Analiza sigurnosti: Korištenjem Modela preuzmi-dodijeli mogu se provesti različite analize sigurnosti kako bi se identificirali potencijalni rizici i ranjivosti u sustavu. Ovaj model omogućuje analitičarema da identificiraju putove preuzimanja i dodjeljivanja znački koji bi mogli dovesti do neovlaštenog pristupa ili zloupotrebe ovlasti.

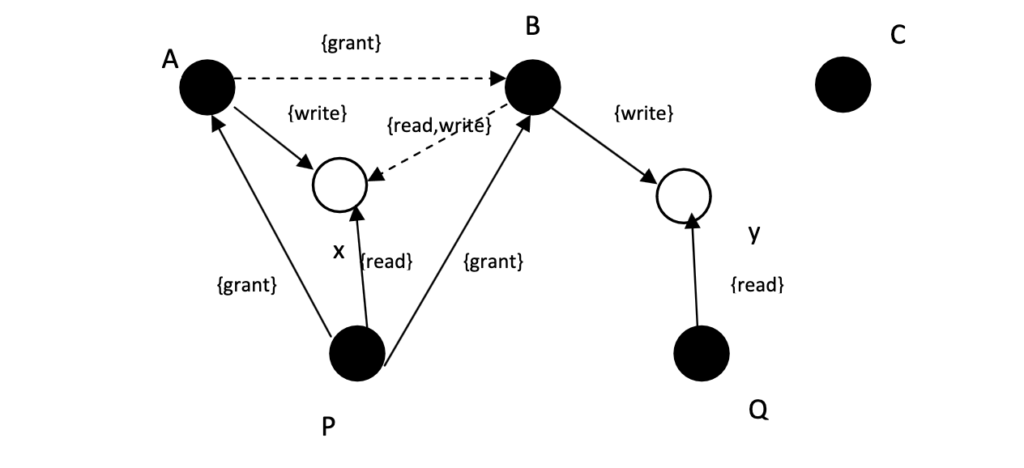

Model preuzmi-dodijeli zasnovan je na modelu matrice pristupa, s tim što

je kontrola pristupa predstavljena usmjerenim grafovima.

- Čvorovi grafa mogu biti subjekti (na primjer, procesi) i objekti (na primjer,

resursi). - Grana usmjerena od čvora A ka čvoru B znači da subjekt A ima neko pravo

nad subjektom (ili objektom) B. - Grana se obilježava skupom prava koje A ima nad B.

Model preuzmi-dodijeli nudi če/ri različita prava pristupa:

- Čitanje (engl. read) omogućava čvoru A da pristupi čvoru B bez

mogućnos6 izmijene sadržaja. - Upis (engl. write) omogućava čvoru A da nešto upiše u čvor B.

- Preuzimanje (engl. take) omogućava čvoru A da preuzme prava

pristupa koja čvor B ima nad nekim drugim subjektom ili objektom. - Dodijela (engl. grant) omogućava čvoru A da svoja prava pristupa nad

nekim drugim subjektom ili objektom prenese čvoru B.

Modeli Integriteta

Modeli integriteta dizajnirani su da osiguraju da podaci ostaju točni i nepromijenjeni tijekom prijenosa ili skladištenja. Dva osnovna modela integriteta su:

- Model Biba: Ovaj model je usmjeren na sprječavanje modifikacija podataka od strane neautoriziranih korisnika. Koristi se koncept “ne može se pisati prema dolje, ne može se čitati prema gore” kako bi se osigurala integritet podataka. Model Biba dobio je ime po svom tvorcu, američkom inženjeru i računalnom znanstveniku Kenanu Bibi.

U osnovi, Biba model dijeli subjekte i objekte u tri kategorije:

- Objekti: Podaci su klasificirani prema njihovoj važnosti ili osjetljivosti.

- Subjekti: Korisnici ili procesi koji pristupaju tim podacima također su klasificirani prema njihovoj vjerodostojnosti ili pouzdanosti.

Model integriteta Biba primjenjuje se na sljedeći način:

- Načelo zabrane dolijevanja (No Read Up): Subjekt niže razine ne smije čitati podatke više razine, kako se ne bi dogodilo “dolijevanje” podataka iz niže u višu razinu osjetljivosti.

- Načelo zabrane prelijevanja (No Write Down): Subjekt više razine ne smije pisati podatke niže razine kako bi se spriječilo “prelijevanje” osjetljivih podataka na manje osjetljive razine.

Na primjer, subjekt s nižom razinom vjerodostojnosti može čitati podatke s iste ili niže razine, ali ne i s više razine. S druge strane, subjekt više razine može pisati podatke na istu ili višu razinu, ali ne i na nižu razinu. Ovo osigurava da se podaci održavaju na odgovarajućoj razini osjetljivosti i integriteta.

Evo jednostavnog primjera iz stvarnog života koji ilustrira načela Biba modela integriteta:

Pretpostavimo da radimo u medicinskoj ustanovi gdje se čuvaju osjetljivi medicinski podaci pacijenata na različitim razinama osjetljivosti: javni, povjerljivi i strogo povjerljivi.

- Liječnik (subjekt više razine): Liječnik ima visoku razinu vjerodostojnosti jer ima pristup medicinskim podacima pacijenata. On može upisivati medicinske informacije o pacijentima u njihove zdravstvene kartone (strogo povjerljivi podaci) ili u opće medicinske baze podataka (povjerljivi podaci), ali ne može mijenjati javno dostupne informacije o zdravstvenim stanjima pacijenata koje su već unesene u bazu podataka.

- Medicinska sestra (subjekt niže razine): Medicinska sestra ima manju razinu vjerodostojnosti u usporedbi s liječnikom. Ona može pristupiti samo općim medicinskim bazama podataka (povjerljivi podaci), ali nema ovlasti za unos ili mijenjanje strogo povjerljivih medicinskih informacija.

- Recepcionar (subjekt najniže razine): Recepcionar ima najnižu razinu vjerodostojnosti jer nema stručnost ili potrebu za pristupom osjetljivim medicinskim podacima. Njegova uloga je ograničena na zakazivanje termina i administrativne poslove. On može pristupiti samo javnim informacijama o pacijentima, poput njihovog imena i termina pregleda.

Ovaj primjer ilustrira kako Biba model integriteta osigurava da svaki subjekt ima odgovarajući pristup podacima na temelju njihove vjerodostojnosti i načela zabrane dolijevanja (No Read Up) i zabrane prelijevanja (No Write Down), čime se osigurava integritet i sigurnost osjetljivih medicinskih informacija.

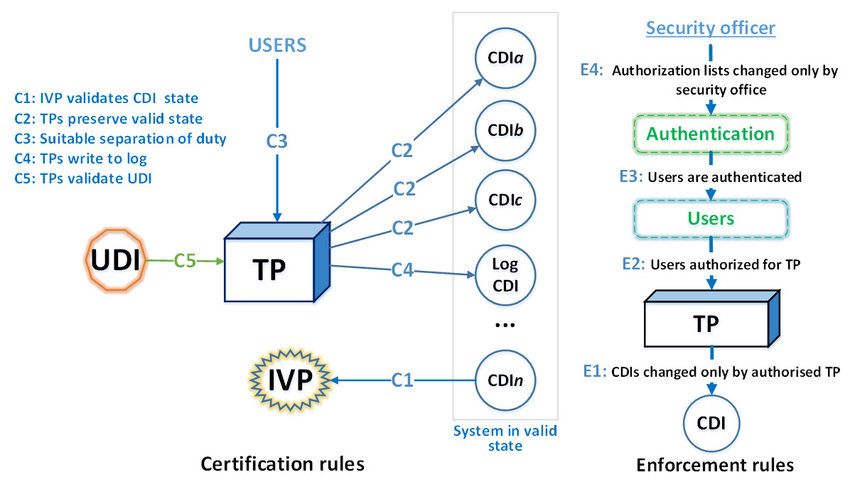

- Model Clark-Wilson: Ovaj model dodaje koncepte transakcijske kontrole i revizije kako bi se osigurala integritet podataka, provjeravajući transakcije prema unaprijed definiranim pravilima.

Ovaj model fokusira se na kontrolu pristupa podacima i osiguravanje da se promjene na podacima provode na siguran i kontroliran način. Nazvan je po svojim tvorcima, Gordonu Clarku i Davidu Wilsonu.

Glavne komponente modela Clark-Wilson integriteta uključuju:

- Subjekti: To su korisnici ili procesi koji pristupaju podacima u sustavu.

- Objekti: To su podaci ili resursi na koje subjekti žele pristupiti.

- Ograničenja pristupa: Definiraju koje subjekte imaju ovlasti pristupa određenim objektima.

- Integritetni zahtjevi: Ovi zahtjevi osiguravaju da podaci u sustavu ostanu integritetni tijekom procesa manipulacije.

Model Clark-Wilson, razvijen 1987. godine, usmjeren je na ostvarivanje visokog stupnja integriteta podataka u realnom komercijalnom okruženju.

Model se fokusira na tri glavna cilja vezana uz integritet podataka i uvodi ključne koncepte kako bi se osiguralo da informacije ostaju točne, dosljedne i pouzdane. Ovi koncepti uključuju:

- Sputana jedinica podataka (Constrained Data Item – CDI): Ovo se odnosi na jedinice podataka čiji integritet mora biti očuvan. CDI su ključni elementi podataka unutar sustava koji zahtijevaju strogu kontrolu kako bi se osiguralo da ostaju u valjanom stanju integriteta. CDI mogu biti financijski zapisi, osobni podaci korisnika ili bilo koja druga vrsta podataka čiji je integritet kritičan za operacije organizacije.

- Procedura provjere integriteta (Integrity Verification Procedure – IVP): Ova procedura služi za potvrđivanje da su sve CDI jedinice u valjanom stanju integriteta. IVP se redovito provodi kako bi se osiguralo da podaci unutar sustava nisu kompromitirani ili promijenjeni na neovlašten način. Ova procedura je ključna za održavanje pouzdanosti i točnosti podataka.

- Transformacijska procedura (Transformation Procedure – TP): TP manipulira CDI-ima kroz dobro definirane transakcije koje transformiraju CDI iz jednog valjanog stanja integriteta u drugo. Ove procedure su dizajnirane da osiguraju da svaka promjena podataka slijedi stroge protokole i da se izvodi na siguran način, čime se sprječava kompromitacija integriteta podataka.

- Nesputana jedinica podataka (Unconstrained Data Item – UDI): Ovi elementi predstavljaju podatke koji nisu izravno pod kontrolom modeliranog okruženja, kao što su ulazni podaci koji dolaze iz vanjskih izvora. UDI-ji mogu postati CDI-ji nakon što prođu kroz odgovarajuće transformacijske procedure koje osiguravaju njihov integritet.

Glavne karakteristike modela Clark-Wilson integriteta uključuju:

- Kontrola pristupa na temelju uloga: Korisnicima se dodjeljuju specifične uloge i ovlasti pristupa na temelju njihovih poslovnih potreba.

- Separacija dužnosti: Različite funkcije u sustavu odvojene su kako bi se spriječila zloupotreba ovlasti. Na primjer, korisnik koji unosi podatke u sustav ne bi trebao imati ovlasti za njihovu izmjenu nakon što su uneseni.

- Upotreba certifikata i logova: Certifikati se koriste za potvrdu identiteta korisnika, dok se logovi koriste za praćenje svih aktivnosti u sustavu radi otkrivanja neovlaštenih ili sumnjivih aktivnosti.

Model Clark-Wilson integriteta posebno je koristan u sustavima gdje je važno osigurati integritet podataka, poput bankovnih sustava ili sustava upravljanja pravnim dokumentima. Ovaj model pomaže u sprječavanju neovlaštenih promjena na podacima te osigurava pouzdanost i integritet informacija.

Primjena Modela Clark-Wilson integriteta u stvarnom životu može se ilustrirati na primjeru bankovnog sustava, gdje je očuvanje integriteta financijskih transakcija i podataka o računima od najveće važnosti.

Bankovni sustav:

- Subjekti: Bankovno osoblje (bankovni službenici, uprava), korisnici (klijenti banke).

- Objekti: Računi klijenata, financijske transakcije, bankovni podaci.

- Ograničenja pristupa: Bankovno osoblje ima ovlasti za pristup i upravljanje računima klijenata, dok su klijenti ograničeni na pristup vlastitim računima.

- Integritetni zahtjevi: Bankovni sustav mora osigurati da se financijske transakcije izvršavaju ispravno, da nema gubitka podataka i da su financijski podaci točni i pouzdani.

- Sputane jedinice podataka (CDI): U kontekstu bankovnog sustava, CDI bi mogli biti saldo na tekućem računu korisnika, zapisi o transakcijama ili podaci o kreditima. Na primjer, saldo na računu klijenta mora odražavati stvarne promjene uzrokovane uplatama i isplatama, te mora biti zaštićen od neautoriziranih ili greškom izvedenih promjena.

- Procedura provjere integriteta (IVP): Banka bi implementirala IVP kako bi redovito provjeravala valjanost CDI-a, osiguravajući da su svi saldi računa točni i u skladu s evidencijama transakcija. Na primjer, IVP bi mogla biti dnevna rutina koja provjerava da ukupni iznosi uplata i isplata za svaki račun odgovaraju trenutnom saldu računa.

- Transformacijska procedura (TP): Svaka transakcija koja utječe na CDI, poput uplate ili isplate, trebala bi biti izvedena kroz TP. Ove procedure bi bile dizajnirane tako da osiguraju da se svaka transakcija izvrši u skladu s bankovnim pravilima, uključujući ažuriranje salda računa i zapisivanje transakcije u evidenciju. Na primjer, TP za isplatu sredstava provjeravala bi da li račun ima dovoljno sredstava prije nego što izvrši transakciju i ažurira saldo.

- Nesputane jedinice podataka (UDI): Informacije koje klijent unese prilikom iniciranja online uplate mogu se smatrati UDI-jem. Prije nego što postanu dio CDI-a (npr., ažuriranje salda računa), te informacije bi morale proći kroz TP da bi se provjerilo jesu li valjane i da li odgovaraju pravilima transakcija bankovnog sustava.

Na ovaj način, Model Clark-Wilson integriteta primjenjuje stroge kontrole i procedure koje osiguravaju da sve promjene na računima i transakcijama unutar bankovnog sustava održavaju integritet i točnost podataka. Kroz uporabu CDI-a, IVP-a, TP-a i upravljanje UDI-jima, bankovni sustav može spriječiti neautorizirane promjene, osigurati točnost financijskih zapisa i održavati visoku razinu povjerenja svojih klijenata.

Modeli Toka Informacija

Model toka informacija koji se zasniva na konačnom automatu konceptualizira proces upravljanja i prijenosa informacija unutar određenog sustava koristeći objekte, tranzicije stanja i mrežu stanja. U ovakvom modelu, “objekti” mogu biti podaci, resursi ili čak korisnici koji sudjeluju u procesu upravljanja informacijama.

Svaki objekt unutar ovog modela ima dodijeljenu klasu sigurnosti, koja definira razinu povjerljivosti ili važnosti objekta, i vrijednost, koja može predstavljati njegovu ulogu, funkciju ili značaj unutar procesa toka informacija. Klasa sigurnosti i vrijednost objekta ključni su za određivanje kako i kuda informacije mogu teći unutar sustava.

Tranzicije stanja predstavljaju promjene u stanju objekata koje se mogu dogoditi kao rezultat različitih operacija ili događaja. Ove tranzicije su strogo definirane unutar modela kako bi se osiguralo da promjene stanja poštuju sigurnosne politike i pravila definirana unutar sustava.

Mreža stanja predstavlja skup pravila i politika koje određuju dozvoljene smjerove toka informacija. Ova mreža osigurava da se informacije mogu prenositi samo na načine koji su unaprijed odobreni, čime se sprječava neautorizirani pristup ili dijeljenje informacija. Sigurnosna politika ovog modela omogućuje organizacijama da kontrolišu i upravljaju tokom informacija na način koji štiti povjerljivost, integritet i dostupnost informacija.

U osnovi, model toka informacija zasnovan na konačnom automatu omogućava sofisticirano i fleksibilno upravljanje informacijama unutar organizacije, uz strogo poštovanje sigurnosnih politika i pravila. Ovaj pristup pomaže u osiguranju da informacije teku na siguran i kontroliran način, čime se minimiziraju rizici povezani s neautoriziranim pristupom ili zloupotrebom informacija.

Model bez preplitanja (non-interference model) je teorijski model koji se koristi u području računalne sigurnosti kako bi se analizirala sigurnost sustava s više razina osjetljivosti podataka.

Ovaj model fokusira se na sprečavanje neželjenog “preplitanja” informacija između različitih razina osjetljivosti.

Glavna ideja Modela bez preplitanja je da se subjekti sustava ne bi trebali moći utjecati na sigurnost podataka drugih subjekata. Drugim riječima, informacije s više razine osjetljivosti ne bi smjele utjecati na izračune ili postupke na nižim razinama osjetljivosti, i obrnuto.

Ključne značajke Modela bez preplitanja uključuju:

- Stroga izolacija podataka: Model zahtijeva jasnu i strogu izolaciju podataka različitih razina osjetljivosti kako bi se spriječilo neželjeno “preplitanje” informacija.

- Ograničenja pristupa: Subjekti sustava imaju ograničenja pristupa podacima na temelju njihove vjerodostojnosti i razina osjetljivosti, kako bi se spriječilo neovlašteno čitanje ili pisanje podataka.

- Analiza neželjenih utjecaja: Model bez preplitanja provodi analizu kako bi se utvrdilo je li bilo kakva aktivnost jednog subjekta mogla utjecati na aktivnosti ili podatke drugih subjekata.

- Praćenje i revizija: Praćenje aktivnosti i revizija sustava koriste se kako bi se otkrile nepravilnosti ili neovlaštene aktivnosti koje bi mogle utjecati na sigurnost podataka.

Primjena Modela bez preplitanja može biti ključna u sustavima gdje je važno osigurati visoku razinu sigurnosti i privatnosti podataka, poput vojnih sustava, financijskih institucija ili sustava upravljanja zdravstvenim podacima. Ovaj model pomaže u osiguravanju integriteta i povjerljivosti podataka sprječavajući neželjene utjecaje između različitih razina osjetljivosti podataka.