POVJERLJIVOST. AUTENTIKACIJA

Autentikacija

Povjerljivost podrazumijeva u prvom redu tajnost podataka i mogućnost dostupnosti podataka samo ovlaštenim osobama.

Povjerljivost se ostvaruje kombinacijom autentičnosti i tajnosti ali i

provjerom prava pristupa.

- povjerljivost ≠ tajnost

– mada se ta dva pojma često poistovjećuju

– povjerljivost se može ostvariti uz pomoć tajnosti - može se ostvariti i bez tajnosti

– samo uz pomoć autentičnosti i provjere prava pristupa

Svakako kod ovog aspekta najveća pažnja usmjerena je na korisničku identifikaciju i autentifikaciju.

Pojam identifikacije označava predstavljanje korisnika, odnosno predstavljanje identiteta korisnika sustavu.

Autentikacija podrazumijeva potvrdu predstavljenog identiteta.

Primjer: Prilikom uobičajene prijave za rad na

sustavu korištenjem korisničkog imena i

zaporke, identifikacijom se podrazumijeva

unošenje korisničkog imena, a autentikacijom

unošenjem lozinke.Autentikacija je proces provjere identiteta osobe ili sustava putem kombinacije faktora koje:

- osoba zna,

- posjeduje ili

- jest.

Ovi faktori obično uključuju nešto što osoba zna (kao što je lozinka ili PIN), nešto što osoba ima (kao što je pametna kartica ili token) i nešto što osoba jest (kao što je biometrijski podatak poput otiska prsta ili skeniranje lica). Kombinacija ovih faktora pruža veći stupanj sigurnosti pri pristupanju sustavima ili informacijama.

Vrste provjere autentičnosti

Izvor: https://www.microsoft.com/hr-hr/security/business/security-101/what-is-authentication

U modernoj provjeri autentičnosti postupak se delegira na pouzdani, zasebni sustav za identitete, za razliku od klasične provjere autentičnosti, kod koje svaki sustav sam provjerava identitete. Došlo je i do promjene vrste načina provjere autentičnosti koji se upotrebljavaju. Većina aplikacija traži korisničko ime i lozinku, ali budući da su zlonamjerni korisnici postali vještiji u krađi lozinki, zajednica stručnjaka za sigurnost razvila je nekoliko novih načina zaštite identiteta.

Provjera autentičnosti utemeljena na lozinkama

Provjera autentičnosti utemeljena na lozinkama najčešći je oblik provjere autentičnosti. Mnoge aplikacije i servisi od korisnika traže da stvore lozinke koje koriste kombinaciju brojeva, slova i simbola da bi se smanjila opasnost da ih zlonamjerni korisnik pogodi. No lozinke uzrokuju i izazove u pogledu sigurnosti i upotrebljivosti. Korisnicima je teško smisliti i zapamtiti jedinstvenu lozinku za svaki internetski račun, pa zato često koriste iste lozinke. Napadači koriste brojne taktike za pogađanje ili krađu lozinki ili pak navođenje korisnika da im ih otkriju, a da toga nisu ni svjesni. Zato tvrtke i ustanove s lozinki prelaze na sigurnije načine provjere autentičnosti.

Provjera autentičnosti utemeljena na certifikatima

Provjera autentičnosti utemeljena na certifikatima šifrirana je metoda koja uređajima i korisnicima omogućuje da se identificiraju drugim uređajima i sustavima. Dva su uobičajena primjera pametna kartica ili kada zaposlenikov uređaj šalje digitalni certifikat mreži ili poslužitelju.

Biometrijska provjera autentičnosti

Kod biometrijske provjere autentičnosti korisnici svoj identitet potvrđuju uz pomoć bioloških obilježja. Na primjer, mnogi korisnici koriste otisak prsta za prijavu na svoje telefone i neka računala skeniraju lice ili mrežnicu korisnika da bi provjerili njegov identitet. Uz to, biometrijski su podaci povezani s određenim uređajem, pa ih napadači ne mogu koristiti, a da ne ostvare pristup uređaju. Ta je vrsta provjere autentičnosti sve popularnija jer je jednostavna za korisnike, a napadačima otežava krađu, pa je sigurnija od lozinki.

Uobičajene biometrijske metode autentifikacije uključuju:

Prepoznavanje lica — usklađuje različite karakteristike lica pojedinca koji pokušava dobiti pristup odobrenom licu pohranjenom u bazi podataka. Prepoznavanje lica može biti nedosljedno kada se uspoređuju lica pod različitim kutovima ili ljudi koji izgledaju slično, poput bliskih rođaka. Živost lica poput ID R&D pasivne živosti lica sprječava lažiranje.

Skeneri otisaka prstiju — usporedite jedinstvene uzorke na otiscima prstiju pojedinca. Neke nove verzije skenera otisaka prstiju mogu čak procijeniti vaskularne uzorke u prstima ljudi. Skeneri otisaka prstiju trenutno su najpopularnija biometrijska tehnologija za svakodnevne korisnike, unatoč njihovim čestim netočnostima.

Prepoznavanje govornika — također poznato kao glasovna biometrija, ispituje govorne obrasce govornika radi formiranja specifičnih oblika i kvalitete zvuka. Uređaj zaštićen glasom obično se oslanja na standardizirane riječi za identifikaciju korisnika, baš kao i lozinka.

Skeneri oka — uključuju tehnologije kao što su prepoznavanje šarenice i skeneri mrežnice. Skeneri šarenice projiciraju jarku svjetlost prema oku i traže jedinstvene uzorke u obojenom prstenu oko zjenice oka. Uzorci se zatim uspoređuju s odobrenim informacijama pohranjenima u bazi podataka. Provjera autentičnosti na temelju oka može biti netočna ako osoba nosi naočale ili kontaktne leće.

Provjera autentičnosti utemeljena na tokenima

Kod provjere autentičnosti utemeljene na tokenima i uređaj i sustav svakih 30 sekundi generiraju novi jedinstveni broj pod nazivom vremenski ograničeni jednokratni PIN (TOTP). Ako se brojevi podudaraju, sustav potvrđuje da korisnik ima uređaj.

Jednokratna lozinka

Jednokratne lozinke (OTP-ovi) kodovi su koji se generiraju za određeni događaj prijave i koji istječu ubrzo nakon što se izdaju. Isporučuju se putem SMS poruka, poruka e-pošte ili hardverskog tokena.

Automatske obavijesti

Neke aplikacije i servisi za provjeru autentičnosti korisnika koriste automatske obavijesti. U tim slučajevima korisnici na telefonu primaju poruku u kojoj se traži da odobre ili odbiju zahtjev za pristup. Budući da korisnici katkad nehotice odobre automatske obavijesti premda se pokušavaju prijaviti na servise koji su poslali obavijest, ta se metoda katkad kombinira s metodom OTP-a. Uz OTP sustav generira jedinstveni broj koji korisnik mora unijeti. Na taj je način provjera autentičnosti otpornija na krađu identiteta.

Govorna provjera autentičnosti

Kod govorne provjere autentičnosti osoba koja pokušava pristupiti servisu prima telefonski poziv u kojem se traži da unesu kod ili da se govorno identificiraju.

Višestruka provjera autentičnosti (MFA)

Jedan od najboljih načina sprječavanja ugrožavanja računa jest zahtijevanje dvaju ili više načina provjere autentičnosti, koji mogu obuhvaćati bilo koje od prethodno navedenih načina.

Na primjer, mnoge tvrtke i ustanove traže lozinku (nešto što korisnik zna) i uz to putem SMS-a šalju OTP na pouzdani uređaj (nešto što korisnik ima) prije nego što dopuste pristup.

Dvostruka provjera autentičnosti (2FA)

2FA (Dvofaktorska autentikacija) je dodatni sloj sigurnosti koji se koristi uz tradicionalnu autentikaciju putem korisničkog imena i lozinke. Osim što korisnik unosi svoje korisničko ime i lozinku, 2FA zahtijeva dodatni autentikacijski faktor kako bi se potvrdio identitet.

Najčešći primjeri drugih autentikacijskih faktora u 2FA su:

- Generirani kodovi: Korisnik dobiva jednokratni kod putem SMS-a, e-pošte ili aplikacije za autentikaciju, koji mora unijeti zajedno s korisničkim imenom i lozinkom prilikom prijave.

- Biometrijski podaci: Korisnik mora koristiti svoj otisak prsta, skeniranje lica ili neki drugi biometrijski podatak kako bi se autenticirao.

- Hardverski tokeni: Fizički uređaji poput USB tokena koji generiraju jednokratne kodove ili su povezani s aplikacijom za autentikaciju.

Korištenje 2FA značajno povećava sigurnost računa jer čak i ako netko sazna korisničko ime i lozinku, bez dodatnog autentikacijskog faktora neće moći pristupiti računu. Ova metoda autentikacije postaje sve popularnija zbog svoje učinkovitosti u zaštiti korisničkih računa od neovlaštenog pristupa.

2FA primjer

Evo primjera korištenja dvofaktorske autentikacije (2FA) u stvarnom životu:

Prijava na bankovni račun putem internetskog bankarstva:Korisnik pokušava pristupiti svom bankovnom računu putem internetskog bankarstva.

Prvo unosi svoje korisničko ime i lozinku kao prvi faktor autentikacije.

Nakon uspješnog unosa korisničkog imena i lozinke, banka zahtijeva drugi faktor autentikacije kako bi potvrdila identitet korisnika.

Banka šalje jednokratni sigurnosni kod na mobilni uređaj korisnika putem SMS-a ili korisnik koristi aplikaciju za autentikaciju na svom telefonu.

Korisnik unosi taj jednokratni kod kao drugi faktor autentikacije.

Tek nakon uspješne provjere oba faktora autentikacije korisnik može pristupiti svom bankovnom računu putem internetskog bankarstva.

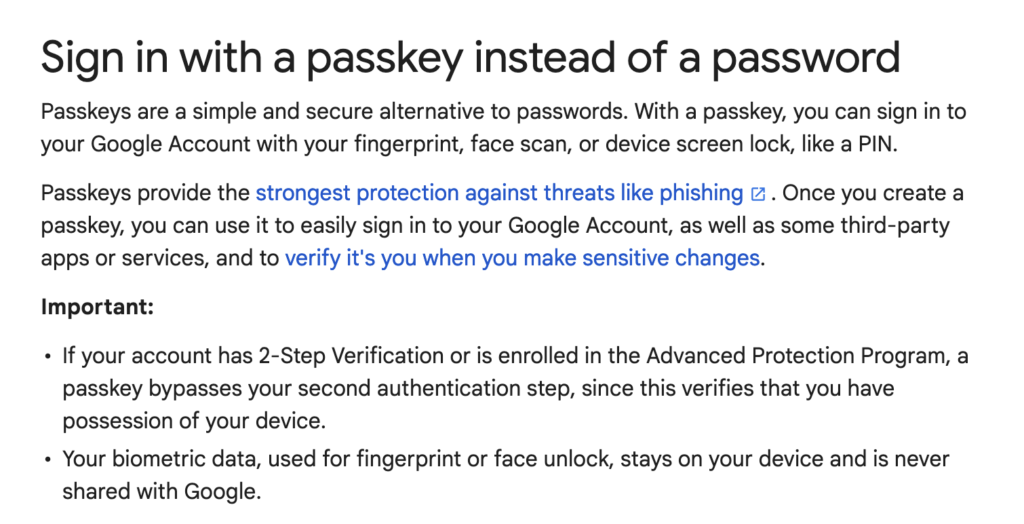

Passkeys

Passkey je nova autentifikacijska metoda dizajnirana kako bi zamijenila tradicionalne lozinke. Ovaj sustav, razvijen u suradnji između različitih tehnoloških kompanija, uključujući Apple, Google i Microsoft, cilja na pružanje jednostavnijeg, sigurnijeg načina prijave na internetske usluge. Umjesto da zapamtite i unosite složene lozinke, passkey koristi kombinaciju biometrijskih podataka (poput otiska prsta ili prepoznavanja lica) i sigurnosnih ključeva pohranjenih na uređaju za autentifikaciju. Ovaj pristup ne samo da olakšava proces prijave, već i značajno smanjuje rizik od krađe lozinke ili napada phishingom.

Najbolje prakse za sigurnost provjere autentičnosti

Izvor: https://www.microsoft.com/hr-hr/security/business/security-101/what-is-authentication

Budući da je ugrožavanje računa vrlo čest način na koji napadači ostvaruju neovlašteni pristup resursima tvrtke, važno je uspostaviti jaku sigurnost provjere autentičnosti. Nekoliko stvari koje možete učiniti da biste zaštitili tvrtku ili ustanovu:

Implementirajte višestruku provjeru autentičnosti – Najvažnije što možete učiniti da biste smanjili rizik od ugrožavanja računa jest uključivanje višestruke provjere autentičnosti i zahtijevanje najmanje dva načina provjere autentičnosti. Napadačima je mnogo teže ukrasti više od jednog načina provjere autentičnosti, a posebice ako je jedan od njih biometrijska provjera autentičnosti ili nešto u posjedu korisnika, npr. uređaj. Da bi se zaposlenicima cijeli postupak maksimalno pojednostavnio, klijenti i partneri na izbor im nude nekoliko različitih načina provjere autentičnosti. No važno je imati na umu da nisu svi načini provjere autentičnosti jednaki. Neki su sigurniji od drugih. Na primjer, premda je primanje SMS-a bolje od ničeg, automatska je obavijesti sigurnija.

Prijeđite na prijavu bez lozinki – Kada postavite višestruku provjeru autentičnosti, možete čak ograničiti korištenje lozinki i potaknuti korisnike na korištenje dvaju ili više drugih načina provjere autentičnosti, kao što su PIN i biometrijska provjera autentičnosti. Smanjenjem korištenja lozinki i prelaskom na prijavu bez lozinki optimizirat će se postupak prijave i smanjiti rizik od ugrožavanja računa.

Primijenite zaštitu lozinkom – Osim educiranja zaposlenika, dostupni su alati uz pomoć kojih možete smanjiti korištenje lozinki koje je lako pogoditi. Rješenja za zaštitu lozinkom omogućuju zabranu često korištenih lozinki, kao što je Lozinka1. Uz to, možete stvoriti prilagođeni popis specifičan za svoju tvrtku ili regiju, npr. popis naziva lokalnih sportskih klubova ili znamenitosti.

Omogućite višestruku provjera autentičnosti na temelju rizika – Neki su događaji provjere autentičnosti pokazatelji ugrožavanja, npr. kada neki zaposlenik pokuša pristupiti mreži s novog uređaja ili neobičnog mjesta. Drugi događaji prijave možda nisu neuobičajeni, ali predstavljaju veći rizik, npr. kada stručnjak iz odjela za ljudske resurse mora pristupiti podacima koji otkrivaju identitet zaposlenika. Da biste smanjili rizik, konfigurirajte svoje rješenje za upravljanje identitetima i pristupom (IAM) tako da zahtijeva najmanje dva načina provjere autentičnosti kada otkrije te vrste događaja.

Stavite prioritet na upotrebljivost – Za učinkovitu sigurnost potreban je pristanak zaposlenika i drugih zainteresiranih strana. Pravilnici o sigurnosti katkad zaposlenicima onemogućuju upuštanje u rizične aktivnosti na internetu, ali ako su pravilnici prestrogi, zaposlenici će naći zaobilazno rješenje. Najbolja su rješenja ona koja se prilagođavaju očekivanom ljudskom ponašanju. Implementirajte značajke kao što je samostalno vraćanje izvorne lozinke da korisnici ne moraju zvati službu za korisnike kada zaborave lozinku. To ih može potaknuti da odaberu jaču lozinku jer znaju da će moći lako vratiti izvornu lozinku ako je zaborave. Dopuštanje korisnicima da odaberu način provjere autentičnosti koji im najviše odgovara još je jedan dobar način pojednostavnjivanja prijave.

Implementirajte jedinstvenu prijavu – Jedinstvena prijava (SSO) odlična je značajka koja poboljšava upotrebljivost i pridonosi sigurnosti. Nitko ne voli kada ga se lozinka traži svaki put kada prijeđe u drugu aplikaciju, pa zaposlenici radi uštede vremena za različite račune često koriste istu lozinku. Uz jedinstvenu prijavu zaposlenici se moraju prijaviti samo jedanput da bi pristupili većini aplikacija koje su im potrebne za rad ili svima. Time se smanjuje otpor i omogućuje primjena univerzalnih ili uvjetnih pravilnika o sigurnosti, kao što je višestruka provjera autentičnosti, na sav softver koji zaposlenici koriste.

Koristite načelo najniže razine ovlasti – Ograničite broj računa s ovlastima na temelju uloga i zaposlenicima dajte najmanje ovlasti koje su im potrebne za rad. Uvođenjem kontrole pristupa jamči se da će manje zaposlenika moći pristupati ključnim podacima i sustavima. Kada netko mora obaviti neki povjerljivi zadatak, uz pomoć upravljanja pristupom s ovlastima, kao što je pristup točno na vrije s vremenskim ograničenjima, da biste dodatno smanjili rizik. Korisno je i zahtijevati da se administrativne aktivnosti provode isključivo na vrlo sigurnim uređajima koji su odvojeni od računala koje zaposlenici koriste za svakodnevne zadatke.

Pretpostavite kršenje sigurnosti i provodite redovite nadzore – U mnogim se tvrtkama i ustanovama redovito mijenjaju uloge i status zaposlenja zaposlenika. Zaposlenici napuštaju tvrtku ili prelaze iz jednog odjela u drugi. Partneri ulaze u projekte i izlaze iz njih. To može biti problem kada pravila o pristupu ne prate zbivanja. Važno je pobrinuti se da zaposlenici ne zadrže pristup sustavima i datotekama koji im nisu više potrebni za rad. Da biste smanjili rizik da napadač dođe do povjerljivih podataka, koristite alate za upravljanje identitetima da biste dosljedno nadzirali račune i uloge. Ti vam alati omogućuju da zaposlenicima ograničite pristup samo na ono što im je potrebno i da se pobrinete da računi zaposlenika koji su otišli iz tvrtke ili ustanove ne budu više aktivni.

Zaštitite identitete od prijetnji – Rješenja za upravljanje identitetima i pristupom nude brojne alate za smanjenje rizika od ugrožavanja računa, ali unatoč tome pametno je predvidjeti kršenje sigurnosti. I dobro educirani zaposlenici katkad nasjednu na prijevare radi krađe identiteta. Da biste rano primijetili ugrožavanje računa, uložite u rješenja za zaštitu od prijetnji za identitete i implementirajte pravilnike koji pojednostavnjuju otkrivanje sumnjivih aktivnosti i reagiranje na njih. Mnoga moderna rješenja, koriste umjetnu inteligenciju ne samo za otkrivanje prijetnji, već i za automatsko reagiranje na njih.

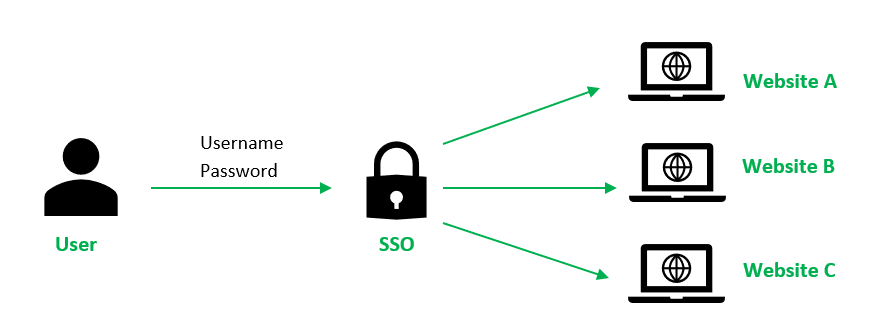

Jednokratna prijava (SSO)

SSO je shema provjere autentičnosti u kojoj se korisnici mogu sigurno autentificirati i dobiti pristup višestrukim aplikacijama i web stranicama prijavom samo s jednim korisničkim imenom i lozinkom. Na primjer, jednom prijavom na svoj Google račun omogućit ćete pristup Google aplikacijama kao što su Google dokumenti, Gmail i Google disk.

Bez SSO rješenja, web stranica održava bazu podataka vjerodajnica za prijavu – korisničko ime i zaporke. Svaki put kada se korisnik prijavi na web mjesto, ono provjerava korisničke vjerodajnice u svojoj bazi podataka i autentificira korisnika.

Uz SSO rješenje, web mjesto ne pohranjuje vjerodajnice za prijavu u svoju bazu podataka. Umjesto toga, SSO koristi zajednički klaster autentifikacijskih poslužitelja gdje korisnici samo jednom moraju unijeti svoje vjerodajnice za prijavu za autentifikaciju.

Uz ovu značajku jedne prijave i višestrukog pristupa, ključno je zaštititi vjerodajnice za prijavu u SSO sustavima. Stoga se visoko preporučuje integracija SSO-a s drugim jakim sredstvima autentifikacije kao što su pametni tokeni ili jednokratne lozinke kako bi se postigla autentifikacija s više faktora.

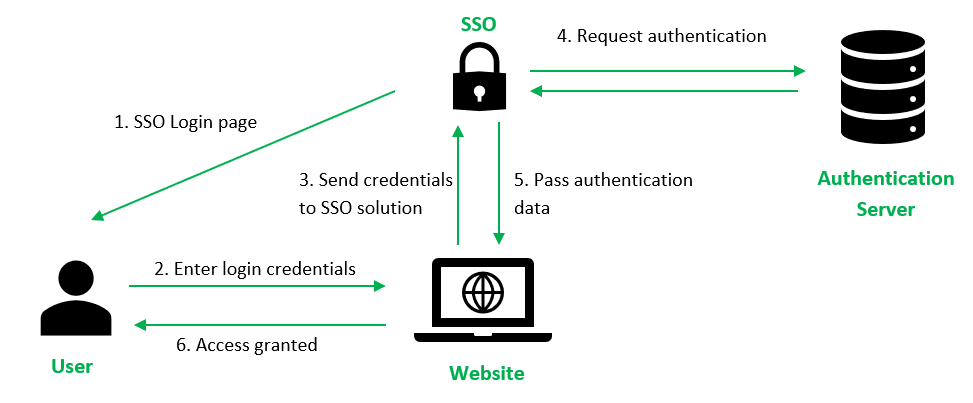

Kako funkcionira SSO?

Korisnik unosi vjerodajnice za prijavu na web mjesto i web mjesto provjerava je li korisnik već autentificiran SSO rješenjem. Ako je tako, SSO rješenje bi korisniku omogućilo pristup web stranici. U suprotnom, korisniku predstavlja SSO rješenje za prijavu.

Korisnik unosi korisničko ime i lozinku na SSO rješenju.

Korisničke vjerodajnice za prijavu šalju se SSO rješenju.

SSO rješenje traži autentifikaciju od davatelja identiteta, kao što je Active Directory, kako bi se potvrdio identitet korisnika. Nakon što se potvrdi identitet korisnika, davatelj identiteta šalje potvrdu SSO rješenju.

Podaci za provjeru autentičnosti prosljeđuju se iz SSO rješenja na web mjesto gdje će korisnik dobiti pristup web mjestu.

Nakon uspješne prijave pomoću SSO-a, web-mjesto prosljeđuje podatke za provjeru autentičnosti u obliku tokena kao oblik potvrde da je korisnik ovjeren dok korisnik prelazi na drugu aplikaciju ili web-stranicu.

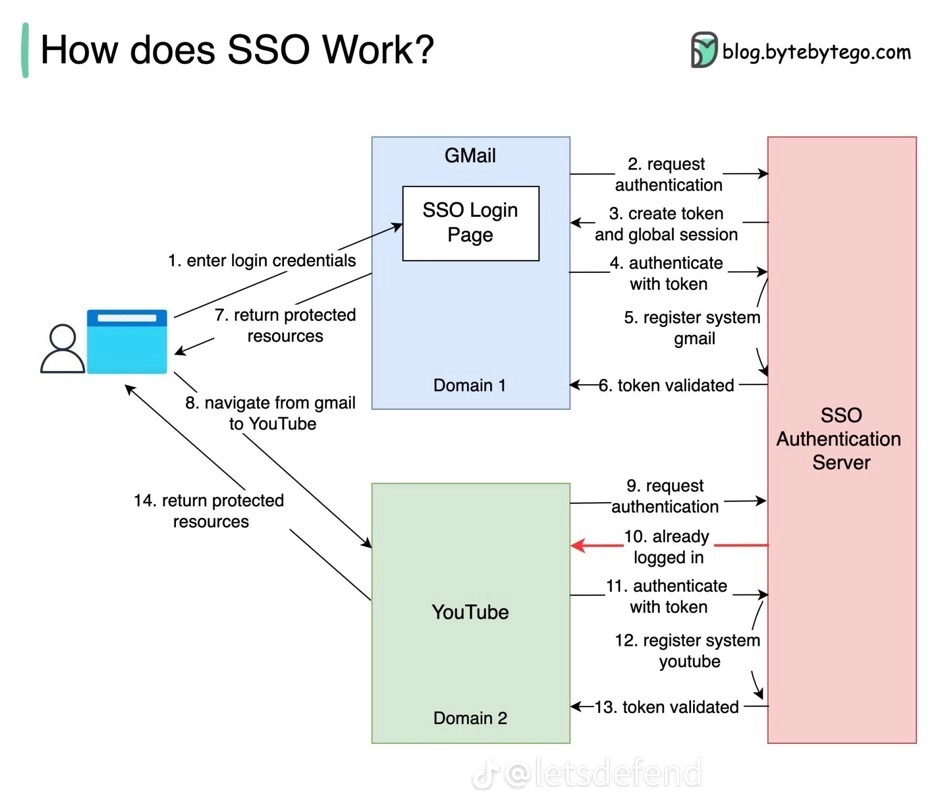

SSO Gmail i Youtube primjer

Prednosti SSO-a: Ovo su prednosti za korisnike, za tvrtke.

Za korisnike –

Rizik od pristupa stranicama trećih strana je ublažen jer baza podataka web stranice ne pohranjuje korisničke vjerodajnice za prijavu.

Povećana pogodnost za korisnike jer samo jednom trebaju zapamtiti i unijeti podatke za prijavu.

Povećano jamstvo sigurnosti za korisnike jer vlasnici web stranica ne pohranjuju vjerodajnice za prijavu.Za tvrtke –

Povećajte korisničku bazu i zadovoljstvo budući da SSO pruža manje prepreke ulasku i besprijekorno korisničko iskustvo.

Smanjite IT troškove za upravljanje korisničkim imenom i lozinkama korisnika.Nedostaci SSO-a:

Povećani sigurnosni rizik ako vjerodajnice za prijavu nisu sigurno zaštićene i budu izložene ili ukradene jer protivnici sada mogu pristupiti mnogim web stranicama i aplikacijama s jednom vjerodajnicom.

Autentifikacijski sustavi moraju imati visoku dostupnost jer gubitak dostupnosti može dovesti do uskraćivanja usluge za aplikacije koje koriste zajednički klaster autentifikacijskih sustava.