POVJERLJIVOST. AUTORIZACIJA. PRAVA I DOZVOLE

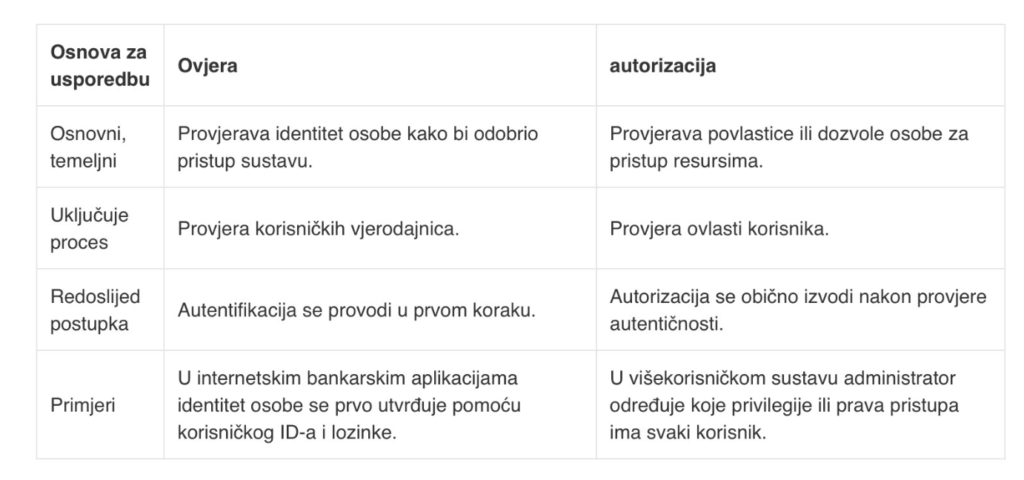

Tehnika autorizacije koristi se za određivanje dopuštenja koja su

dodijeljena ovlaštenom korisniku. Jednostavnim riječima, provjerava je li

korisniku dopušten pristup određenim resursima ili ne.

Autorizacija se događa nakon provjere autentičnosti, gdje je identitet

korisnika osiguran prije nego se pristupni popis za korisnika odredi

traženjem unosa pohranjenih u tablicama i bazama podataka.

Možete konfigurirati sigurnost autorizacije na razini aplikacije, razini

objekta, na razini strukture objekta ili na razini metode definirane u

standardnoj usluzi.

Nakon što provjera identiteta završi, integracijski framework provjerava da

je korisniku dodijeljeno ovlaštenje da šalje poruke ciljnoj aplikaciji, objektu,

strukturi objekta ili metodi.

Na primjer, korisnik X želi pristupiti određenoj datoteci s poslužitelja. Korisnik

će poslati zahtjev poslužitelju. Poslužitelj će provjeriti korisnički identitet.

Zatim pronalazi odgovarajuća prava i dozvole koje ima ovlašteni korisnik – ili

mu je dopušten pristup toj datoteci ili ne.

Prava pristupa mogu uključivati pregledavanje, mijenjanje ili brisanje

datoteke ako korisnik ima ovlaštenje za izvođenje operacija.

Korisnička grupa

Korisnička grupa zbirka je korisničkih računa s istovjetnim sigurnosnim ovlastima. Korisničke grupe ponekad se nazivaju i sigurnosne grupe.

- Korisnički račun može biti član više grupa.

- Dvije najčešće korisničke grupe jesu standardna

korisnička grupa i administratorska grupa, no postoje

i druge. Korisnički račun često se naziva prema grupi

kojoj pripada (račun u standardnoj korisničkoj grupi,

primjerice, naziva se standardni račun).

Dozvole

Dozvole su pravila koja se povezuju s objektima na računalu ili mreži, kao što su datoteke i mape.

Dozvole određuju imate li pristup objektu te što s njim možete učiniti. Tako, primjerice, možete imati pristup dokumentu koji se nalazi u mapi za zajedničko korištenje na mreži, no dopušteno vam je samo čitanje, a ne i unošenje izmjena.

Administratori sustava i korisnici s adminstratorskim računima na računalu mogu dodjeljivati dozvole pojedinačnim korisnicima ili grupama.

Dozvole mogu biti eksplicitne ili naslijeđene od objekta koji je viši u hijerarhiji.

Svaka od spomenutih dozvola može biti:

- Allow (dopusti) ili

- Deny (zabrani)

Primjer: dozvole nad mapama

OSNOVNE dozvole nad mapama

Full Control – korisnici imaju sva prava. Mogu vidjeti ili

mijenjati atribute i dozvole i uzimati vlasništvo nad mapama.

Mogu kreirati, mijenjati ilibrisati mape

Modify – korisnici mogu mijenjati svojstvamapa, kreirati ili

brisati mape

Read & Execute – korisnici se mogu kretati po mapama, vidjeti

sadržaj i atribute mapa, pokretati izvršne datoteke, uključujući

i skripte

Read – korisnici mogu vidjetimapu, kao i mape i datoteke

unutar te mape.

Write – korisnici mogu kreirati nove mape, podmapei

datoteke u tim mapama.

Primjer: dozvole nad mapama

OSNOVNE dozvole nad mapama

Full Control – korisnici imaju sva prava. Mogu vidjeti ili

mijenjati atribute i dozvole i uzimati vlasništvo nad mapama.

Mogu kreirati, mijenjati ilibrisati mape

Modify – korisnici mogu mijenjati svojstvamapa, kreirati ili

brisati mape

Read & Execute – korisnici se mogu kretati po mapama, vidjeti

sadržaj i atribute mapa, pokretati izvršne datoteke, uključujući

i skripte

Read – korisnici mogu vidjetimapu, kao i mape i datoteke

unutar te mape.

Write – korisnici mogu kreirati nove mape, podmapei

datoteke u tim mapama.

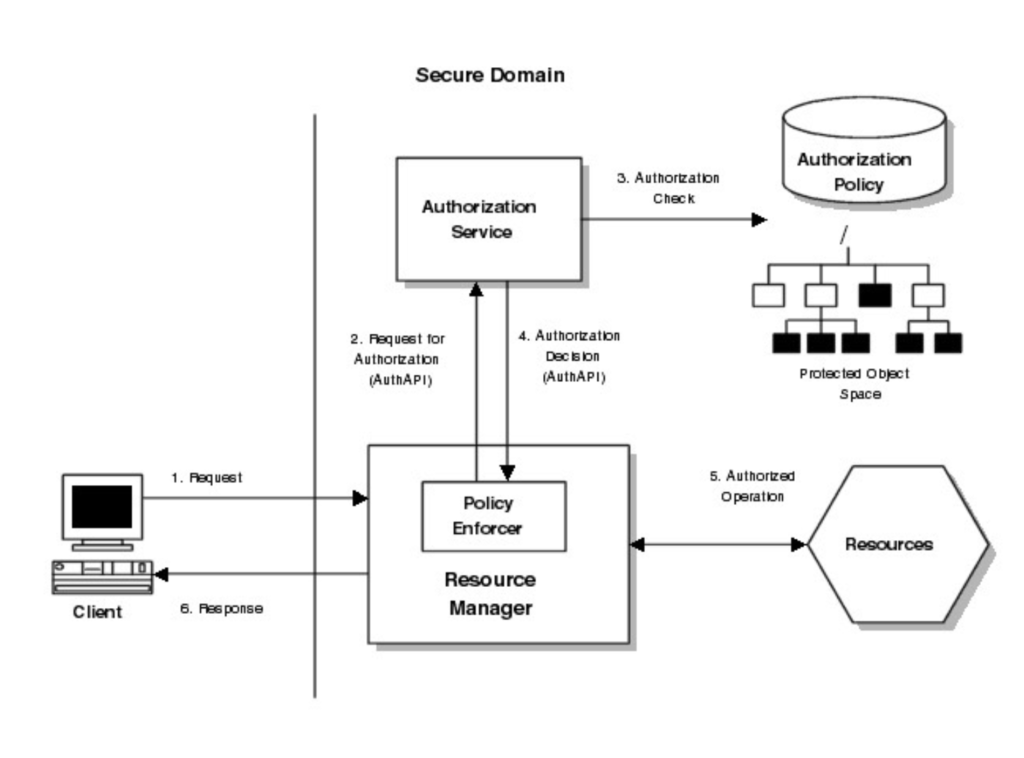

ACL (Liste kontrole pristupa)

Lista kontrole pristupa je uređeni skup podataka o ovlastima ili pravima pristupa svih subjekata (korisnika ili programa) na računalnom sustavu. Svaki korisnik ili grupa korisnika ima određena prava pristupa i ovlasti nad specifičnim objektom (mapa ili datoteka).

Svaki korisnik (subjekt) ima određena prava pristupa, kao što su ovlas- čitanja, pisanja ili izvođenja nad nekim objektima.

Svaki zapis u ACL listi naziva se ACE (access control entry) i sastoji se od SID-a koji identificira korisnika ili grupe na koju se odnosi ACE, a zatim od informacije o specifičnim dozvolama koje će se primjenjivati na tog korisnika ili grupu.

U ACL-u svaki element liste definira subjekt te operacije za koje on ima

prava nad određenim objektom.

Primjerice, unos u AC listu “Ivan, read” daje Ivanu pravo da samo čita

određenu datoteku. Ideja je da se prije izvođenja operacije nad objektom

koju traži određeni subjekt, prvo provjeri ima li na listi taj subjekt dodijeljeno pravo prema traženoj operaciji.

Kod računalnih mreža, opet strogo definicijski gledano, ACL predstavlja

“skupinu pravila koja određuju portove ili pozadinske aplikacije (eng.

deamon) koje su raspoložive na uređaju mrežnog sloja OSI modela, a uz

listu korisnika ili mreža kojima je dozvoljeno korištenje usluge”.

U prijevodu, mrežni poslužitelji i usmjerivači mogu u sebi sadržavati ACL-

ove koji se mogu podesiti da vrše kontrolu dolaznog i odlaznog

podaktovnog prometa. Definicijski to je slično pojmu vatrozida, no u

izvođenju ideje filtriranja prometa jasno je kako su prisutne određene

razlike.

Identity and Access Management (Upravljanje Identitetom i Pristupom)

IAM, što stoji za Identity and Access Management (Upravljanje Identitetom i Pristupom), je okvir politika i tehnologija koji osigurava da prave osobe imaju pravi pristup tehnološkim resursima unutar organizacije. IAM sustavi omogućuju IT menadžerima da kontroliraju korisnički pristup kritičnim informacijama unutar organizacija. To uključuje automatizaciju zadataka poput dodjele prava za pristup, promjene uloga korisnika, izvještavanja o aktivnostima korisnika, i deaktivacije prava pristupa i računa kada zaposlenici napuste organizaciju ili promijene svoje uloge unutar nje.

IAM sustavi obično nude značajke poput:

- Autentifikacije: Proces potvrđivanja identiteta korisnika prije davanja pristupa.

- Autorizacije: Određivanje i provođenje toga što korisnici mogu i ne mogu raditi s resursima unutar sistema.

- Upravljanje korisničkim računima: Proces stvaranja, održavanja i deaktivacije korisničkih računa i profila.

- Single Sign-On (SSO): Omogućava korisnicima pristup višestrukim aplikacijama i uslugama koristeći jedan set vjerodajnica.

- Multi-factor autentifikacija (MFA): Zahtijeva više oblika vjerodajnica za verifikaciju identiteta korisnika, što povećava sigurnost.

- Privileged Access Management (PAM): Upravljanje i nadzor pristupa korisnika s privilegiranim pravima, poput administratora.

Učinkovito upravljanje identitetom i pristupom ključno je za zaštitu osjetljivih informacija i resursa unutar organizacije od neovlaštenog pristupa i potencijalnih sigurnosnih prijetnji.

Kako IAM funkcionira

Dodjela sigurnog pristupa resursima tvrtke ili ustanove podijeljena je na dva dijela: upravljanje identitetima i upravljanje pristupom.

Upravljanje identitetima provjerava pokušaj prijave u odnosu na bazu podataka za upravljanje identitetima, koja je ažurna evidencija svih osoba koje bi trebale imati pristup. Te se informacije moraju stalno ažurirati kada se osobe pridruže tvrtki ili ustanovi ili je napuste, kada se njihove uloge ili projekti promijene ili kada se poveća opseg tvrtke ili ustanove.

Primjeri vrsta podataka pohranjenih u bazi podataka za upravljanje identitetima obuhvaćaju imena zaposlenika, nazive radnih mjesta, upravitelje, izravno podređene osobe, brojeve mobilnih telefona i osobne adrese e-pošte. Povezivanje nečijih podataka za prijavu kao što su korisničko ime i lozinka s njihovim identitetom u bazi podataka zove se provjera autentičnosti.

Zbog dodatne sigurnosti mnoge tvrtke ili ustanove zahtijevaju od korisnika da potvrde svoje identitete pomoću značajke višestruke provjere autentičnosti (MFA). Poznata i kao dvosmjerna ilidvostruka provjera autentičnosti (2FA), višestruka provjera autentičnosti sigurnija je od korištenja samo korisničkog imena i lozinke. U postupak prijave dodaje se korak u kojem korisnik mora potvrditi svoj identitet još jednim načinom provjere valjanosti. Ti načini provjere mogu obuhvaćati brojeve mobilnih telefona i osobne adrese e-pošte. IAM sustav obično šalje jednokratni kod na alternativni način provjere valjanosti, koji korisnik mora unijeti na portal za prijavu u postavljenom vremenskom razdoblju.

Upravljanje pristupom druga je polovica IAM-a. Kada IAM sustav provjeri da se osoba ili sadržaj koji pokušava pristupiti resursu podudara s identitetom, upravljanje pristupom prati kojim resursima osoba ili osoba ima dozvolu za pristup. Većina tvrtki ili ustanova dodjeljuje različite razine pristupa resursima i podacima, a te su razine određene čimbenicima kao što su naziv radnog mjesta, duljina staža, sigurnosna razina i projekt.

Dodjela točne razine pristupa nakon provjere autentičnosti identiteta korisnika naziva se autorizacija. Cilj je IAM sustava osigurati da provjera autentičnosti i autorizacija funkcioniraju ispravno i sigurno pri svakom pokušaju pristupa.

Važnost IAM-a za tvrtke i ustanove

IAM je važan dio računalne sigurnosti jer pomaže IT odjelu tvrtke ili ustanove da postigne odgovarajuću ravnotežu između onemogućivanja pristupa važnim podacima i resursima većini korisnika te omogućivanja pristupa nekima od njih. IAM omogućuje postavljanje kontrola koje omogućuju siguran pristup zaposlenicima i uređajima uz istovremeno otežavanje ili onemogućivanje pristupa vanjskim korisnicima.

IAM je važan i zato što računalni zločinci svakodnevno unaprjeđuju svoje metode. Sofisticirani napadi kao poruke e-pošte za krađu identiteta jedan su od najčešćih izvora hakiranja i neovlaštenog pristupa podataka te ciljaju korisnike s postojećim pristupom. Bez IAM-a teško je upravljati time tko i što ima pristup sustavima tvrtke ili ustanove. Kršenja sigurnosti i napadi mogu se neometano provoditi jer ne samo da je teško vidjeti tko ima pristup, već je teško i onemogućiti pristup ugroženom korisniku.

Iako savršena zaštita nažalost ne postoji, IAM rješenja odličan su način sprječavanja i minimiziranja učinka napada. Umjesto ograničavanja pristupa svima u slučaju kršenja sigurnosti, mnogi IAM sustavi koriste umjetnu inteligenciju te mogu otkriti i zaustaviti napade prije nego što postanu veći problemi.

Prednosti IAM sustava

Pravi IAM sustav tvrtki ili ustanovi donosi više prednosti.

Odgovarajući pristup za odgovarajuće osobe

Uz mogućnost stvaranja i provođenja centraliziranih pravila i ovlasti pristupa, uz IAM sustav lakše se korisnicima omogućuje pristup resursima koji su im potrebni, a da im se pritom ne omogućuje pristup povjerljivim informacijama koje im nisu potrebne. To se naziva kontrola pristupa utemeljena na ulogama (RBAC). RBAC je skalabilan način ograničavanja pristupa samo osobama kojima je potreban taj pristup za obavljanje uloge. Uloge se mogu dodijeliti na temelju fiksnog skupa dozvola ili prilagođenih postavki.

Neometana produktivnost

Sigurnost je važna, ali su važni i produktivnost i korisnički doživljaj. Koliko god da je primamljivo implementirati složeni sigurnosni sustav radi sprječavanja kršenja sigurnosti, stvaranje većeg broja prepreka za produktivnost, kao što su višestruke prijave i lozinke frustrirajuće je korisničko iskustvo. IAM alati kao što su jedinstvena prijava (SSO) i objedinjeni korisnički profili omogućuju vam dodjelu sigurnog pristupa zaposlenicima na više kanala kao što su lokalni resursi, podaci u oblaku i aplikacije trećih strana bez više prijava.

Zaštita od neovlaštenog pristupa podacima

Iako nijedan sigurnosni sustav nije nepogrešiv, korištenje IAM tehnologije znatno smanjuje rizik od neovlaštenog pristupa podacima. IAM alati kao što su MFA, provjera autentičnosti bez lozinki i SSO korisnicima omogućuju potvrdu identiteta bez korisničkog imena i lozinke, koje je moguće zaboraviti, podijeliti ili hakirati. Proširivanjem mogućnosti prijave korisnika pomoću IAM rješenja smanjuje se taj rizik dodavanjem dodatne razine sigurnosti u postupak prijave koji se ne može jednostavno hakirati ni podijeliti.

Šifriranje podataka

Jedan od razloga zbog kojeg je IAM tako učinkovit u poboljšanju sigurnosti tvrtke ili ustanove jest to što mnogi IAM sustavi nude alate za šifriranje. Oni štite povjerljive podatke kada se prenose u tvrtku ili ustanovu ili iz nje, a značajke kao što su uvjetni pristup IT administratorima omogućuju postavljanje uvjeta kao što su uređaj, mjesto ili informacije o riziku u stvarnom vremenu kao uvjete za pristup. To znači da su podaci sigurni čak i u slučaju kršenja sigurnosti jer se podaci mogu dešifrirati samo u potvrđenim uvjetima.

Ušteda vremena za IT

Automatizacijom zadataka IT odjela, kao što je pomaganje korisnicima pri ponovnom postavljanju lozinki, otključavanje računa i nadzor zapisnika pristupa radi utvrđivanja anomalija, IAM sustavi mogu IT odjelima uštedjeti vrijeme i trud. Time se IT odjel oslobađa i može se fokusirati na druge važne zadatke, kao što je implementacija strategije “svi su nepouzdani” u ostatku tvrtke ili ustanove. IAM je ključan za model “svi su nepouzdani”, sigurnosni okvir utemeljen na načelima eksplicitne provjere, korištenja pristupa uz najnižu razinu ovlasti i pretpostavljanju kršenja sigurnosti.

Poboljšana suradnja i učinkovitost

Neometana suradnja između zaposlenika, dobavljača i izvođača radova ključna je za držanje koraka s modernim načinom poslovanja. IAM omogućuje tu suradnju tako da provjerava je li suradnja sigurna, ali i brza i jednostavna. IT administratori mogu stvarati i automatizirane tijekove rada utemeljene na ulogama da bi ubrzali procese dozvola za prijenos uloga i nove zaposlenike, što štedi vrijeme tijekom uvođenja u posao.

Postoji nekoliko alata koji su popularni u području IAM (Identity and Access Management) te koji pružaju različite funkcionalnosti kako bi se zadovoljile potrebe organizacija za sigurnošću i upravljanjem pristupom. Evo nekoliko primjera:

- Okta: Okta je visoko cijenjeni oblak-bazirani IAM servis koji nudi Single Sign-On (SSO), Multi-Factor Authentication (MFA), Lifecycle Management, i mnoge druge značajke. Okta podržava integraciju s tisućama aplikacija i omogućuje organizacijama da sigurno upravljaju identitetima i pristupom korisnika.

- Microsoft Azure Active Directory (Azure AD): Azure AD je Microsoftov oblak-bazirani IAM servis koji se integrira s Office 365, Azure i mnogim drugim oblak-baziranim aplikacijama. Pruža širok spektar funkcionalnosti uključujući SSO, MFA, i conditional access politike.

- OneLogin: OneLogin nudi rješenja za SSO, MFA, i automatsko upravljanje korisničkim životnim ciklusom. Podržava integraciju s različitim aplikacijama i omogućava brzo i sigurno upravljanje pristupom za organizacije svih veličina.

- CyberArk: CyberArk je specijaliziran za Privileged Access Management (PAM) i usmjeren je na zaštitu pristupa visokoprivilegiranim računima i tajnama unutar organizacije. Njihova rješenja pomažu u sprječavanju zloupotrebe privilegiranih računa, ključnog vektora napada u sigurnosnim incidentima.

- SailPoint: SailPoint nudi napredne mogućnosti u upravljanju identitetima, uključujući governance identiteta, certificiranje pristupa, i upravljanje rizicima. SailPoint pomaže organizacijama u osiguravanju da prava osoba ima pristup pravim resursima u pravo vrijeme za prave razloge.

Svaki od ovih alata ima svoje jedinstvene značajke i prednosti, a izbor pravog alata ovisi o specifičnim potrebama, veličini, i sigurnosnim zahtjevima organizacije.