Dnevnik zapisa. Upravljanje sigurnosnim događajima. Incidenti.

Što su zapravo sigurnosni incidenti? (zih.hr)

Sigurnosni incident odnose se na neželjene ili neočekivane sigurnosne događaje koji imaju značajnu vjerojatnost ugrožavanja poslovnih aktivnosti. Neki od primjera sigurnosnih incidenata jesu:

- gubitak usluge, opreme ili uređaja,

- nepravilnost u radu sustava ili preopterećenje sustava,

- ljudske pogreške,

- nekontrolirane promjene sustava,

- nepravilnosti u radu softvera ili hardvera,

- odavanje povjerljivih informacija

- i dr.

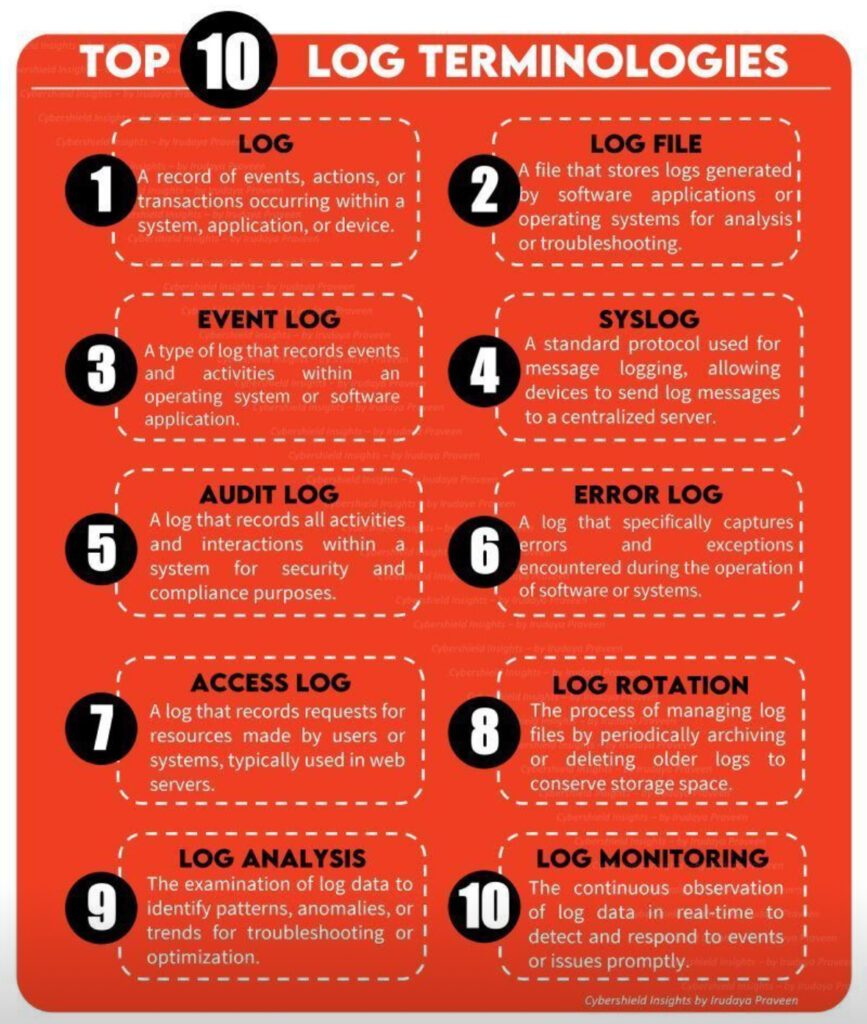

Što je log?

Log (dnevnik zapisa) je datoteka ili zapis koji bilježi događaje, aktivnosti i transakcije koje se događaju unutar sustava, aplikacije ili mreže. Logovi su ključni za praćenje rada sustava, dijagnosticiranje problema, osiguravanje usklađenosti s regulativama i za kibernetičku sigurnost.

Glavne vrste logova:

- Sistemski logovi:

- Bilježe aktivnosti operativnog sustava, uključujući podizanje sustava, greške, sigurnosne događaje i promjene konfiguracije.

- Aplikacijski logovi:

- Bilježe aktivnosti specifične za aplikacije, uključujući pogreške, korisničke akcije, promjene podataka i interakcije s bazama podataka.

- Mrežni logovi:

- Bilježe promet kroz mrežne uređaje kao što su ruteri, firewallovi, i IDS/IPS sustavi.

- Sigurnosni logovi:

- Bilježe sigurnosne događaje kao što su prijave, odjave, neuspjeli pokušaji prijave, promjene dozvola i sumnjive aktivnosti.

Log Management: Proces prikupljanja, pohranjivanja, analize i upravljanja logovima generiranim unutar IT sustava.

Upravljanje sigurnosnim događajima (Incident Management)

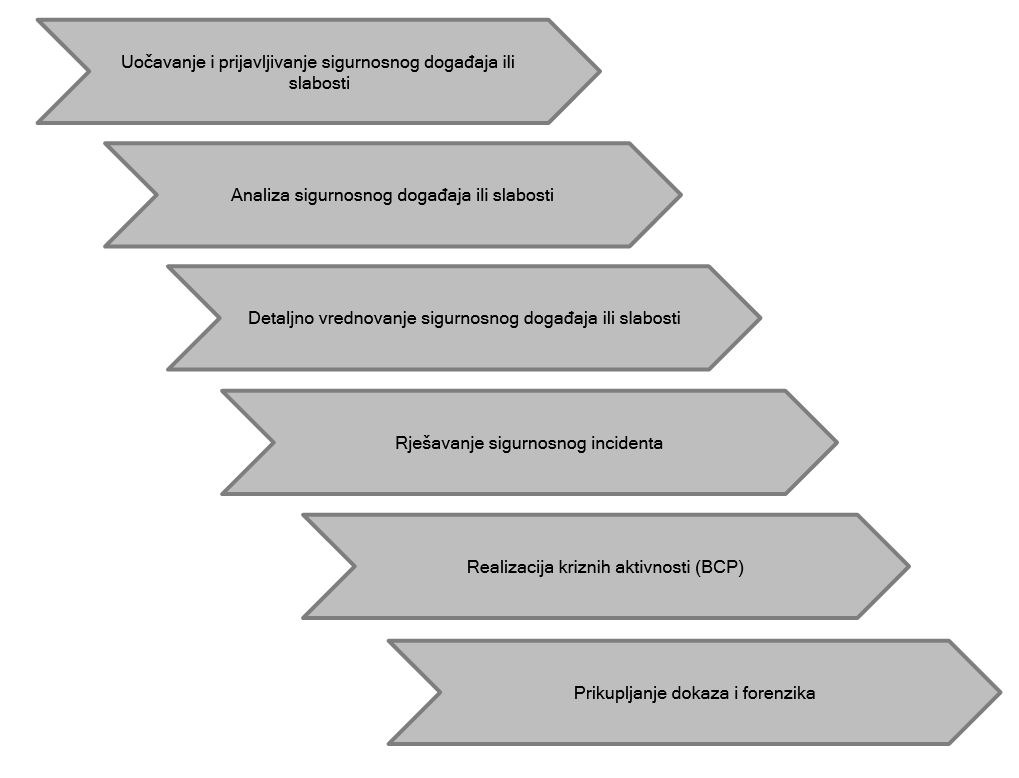

Upravljanje sigurnosnim događajima je proces identifikacije, odgovora i oporavka od sigurnosnih incidenata kako bi se minimalizirali negativni utjecaji na organizaciju. Uključuje niz koraka i praksi koje osiguravaju učinkovit i koordiniran odgovor na sigurnosne prijetnje.

Ključni koraci u upravljanju sigurnosnim događajima:

- Priprema (Preparation)

- Definiranje politika i procedura: Razvoj sigurnosnih politika, planova odgovora na incidente i procedura za upravljanje događajima.

- Obuka osoblja: Edukacija zaposlenika o sigurnosnim prijetnjama i njihovim ulogama u odgovoru na incidente.

- Priprema alata i resursa: Implementacija i održavanje alata za otkrivanje i odgovor na incidente (npr. EDR, SIEM, firewallovi).

- Identifikacija (Identification)

- Praćenje i otkrivanje: Kontinuirano praćenje sustava, mreža i aplikacija za otkrivanje anomalija i potencijalnih sigurnosnih prijetnji.

- Prikupljanje podataka: Korištenje logova, upozorenja i drugih izvora podataka za identifikaciju sumnjivih aktivnosti.

- Procjena događaja: Analiza identificiranih aktivnosti kako bi se utvrdilo radi li se o stvarnom sigurnosnom incidentu.

- Izolacija (Containment)

- Kratkoročna izolacija: Brza izolacija zahvaćenih sustava kako bi se spriječilo širenje prijetnje (npr. isključivanje uređaja s mreže).

- Dugoročna izolacija: Implementacija privremenih rješenja koja omogućuju nastavak rada uz minimalizaciju rizika (npr. korištenje backup sustava).

- Uklanjanje (Eradication)

- Identifikacija uzroka: Utvrđivanje uzroka incidenta i svih kompromitiranih dijelova sustava.

- Čišćenje sustava: Uklanjanje zlonamjernog softvera, brisanje zaraženih datoteka i implementacija zakrpa.

- Ponovno uspostavljanje: Vraćanje sustava u sigurno stanje korištenjem sigurnosnih kopija i drugih metoda oporavka.

- Oporavak (Recovery)

- Vraćanje operacija: Ponovno uspostavljanje normalnih poslovnih operacija nakon što je prijetnja eliminirana.

- Praćenje nakon incidenta: Praćenje sustava kako bi se osiguralo da se prijetnja ne vrati i da su svi potencijalni slabosti otklonjene.

- Naučene lekcije (Lessons Learned)

- Analiza incidenta: Detaljna analiza incidenta kako bi se utvrdilo što je pošlo po zlu i kako se može poboljšati odgovor na buduće incidente.

- Izvještavanje i dokumentacija: Dokumentiranje cijelog incidenta, uključujući identificirane slabosti, korištene metode odgovora i preporuke za poboljšanje.

- Poboljšanje sigurnosnih mjera: Ažuriranje politika, procedura i alata na temelju lekcija naučenih iz incidenta.

Koraci odgovora na incidente

https://www.microsoft.com/hr-hr/security/business/security-101/what-is-incident-response

Više je načina za pristup odgovoru na incidente, a mnoge se tvrtke i ustanove u svojem pristupu oslanjaju na organizaciju za sigurnosne standarde. SysAdmin Audit Network Security (SANS) privatna je organizacija koja nudi platformu za odgovor u šest koraka, opisanu u nastavku. Mnoge tvrtke ili ustanove također usvajaju platformu za oporavak od incidenata Nacionalnog instituta za standarde i tehnologiju (NIST).

- Priprema – prije nego što se incident dogodi, važno je da smanjite broj slabih točaka te definirate sigurnosne pravilnike i postupke. U fazi pripreme tvrtke ili ustanove provode procjenu rizika da bi otkrile slabe točke i odredile prioritet resursa. Ta faza obuhvaća pisanje i sužavanje sigurnosnih postupaka, definiranje uloga i odgovornosti te ažuriranje sustava radi smanjenja rizika. Većina tvrtki ili ustanova tu fazu redovito ponavlja i poboljšava pravilnike, postupke i sustave dok usvajaju nove značajke i promjene tehnologije.

- Prepoznavanje prijetnji – svakog dana tim za sigurnost može primiti tisuće upozorenja koja upućuju na neku sumnjivu aktivnost. Neke su od njih lažne ili se možda neće podići na razinu incidenta. Kada se incident identificira, tim utvrđuje prirodu kršenja sigurnosti i otkrivenih dokumenata, uključujući izvor kršenja, vrstu napada i ciljeve napadača. U toj fazi tim mora informirati zainteresirane strane i komunicirati o daljnjim koracima.

- Izolacija sigurnosne prijetnje – otkrivena prijetnja mora se što prije izolirati. Što je napadačima dulje omogućen pristup, veća je šteta koju mogu napraviti. Sigurnosni tim nastoji što brže izolirati napadnute aplikacije i sustave od ostalih mreža. Time se napadačima onemogućuje pristup drugim dijelovima tvrtke.

- Eliminacija sigurnosne prijetnje – kada se prijetnja izolira, tim uklanja napadača i sav zlonamjerni softver iz zahvaćenih sustava i resursa. Zbog toga sustav može biti neko vrijeme izvan mreže. Tim i dalje obavještava zainteresirane strane o tijeku procedure.

- Oporavak i vraćanje – oporavak od incidenta može potrajati nekoliko sati. Kada se prijetnja otkloni, tim vraća sustave, oporavlja podatke iz sigurnosne kopije i nadzire zahvaćena područja kako se napadač ne bi vratio.

- Povratne informacije i sužavanje rezultata – kada se incident riješi, tim pregledava što se dogodilo i utvrđuje koja se poboljšanja mogu izvršiti za taj postupak. Učenje iz te faze timu omogućuje da poboljša obranu tvrtke ili ustanove.

Kako funkcioniraju odgovori na incidente?

Odgovor na neki incident obično započinje kada sigurnosni tim dobije vjerodostojno upozorenje od sustava za upravljanje sigurnosnim informacijama i događajima (SIEM).

Članovi tima moraju provjeriti može li se događaj okvalificirati kao incident, a zatim izdvajaju zaražene sustave i uklanjaju prijetnju. Ako je incident ozbiljan ili ako je za rješavanje problema potrebno puno vremena, tvrtke ili ustanove možda će morati vratiti podatke iz sigurnosnih kopija, riješiti situaciju uzrokovanu ucjenjivačkim softverom ili obavijestiti korisnike da su im podaci ugroženi.

Zbog toga su za odgovor najčešće potrebne osobe izvan tima za računalnu sigurnost. Stručnjaci za zaštitu privatnosti, odvjetnici i donositelji poslovnih odluka pomoći će odrediti pristup tvrtke ili ustanove incidentu i planu za njegovo otklanjanje.

Što je tim za odgovor na incidente?

Tim za odgovor na incidente, koji se naziva i tim za odgovor na računalne sigurnosne incidente (CSIRT), tim za odgovor na računalne incidente (CIRT) ili tim za odgovor na računalne incidente u hitnim slučajevima (CERT), obuhvaća višefunkcionalnu grupu ljudi u nekoj tvrtki ili ustanovi odgovornih za izvršavanje plana odgovora na incidente. To obuhvaća ne samo osobe koje otklanjaju prijetnje, već i one koje donose poslovne ili pravne odluke povezane s incidentom. Tipični tim ima sljedeće članove:

- upravitelja odgovora na incidente, često direktor IT-a, nadzire sve faze odgovora i informira interne zainteresirane strane

- sigurnosne analitičare koji istražuju incident da bi razumjeli što se događa; oni i dokumentiraju sve što otkriju te prikupljaju forenzičke dokaze

- istražitelje prijetnji koji izvan tvrtke ili ustanove prikupljaju informacije koje pružaju dodatni kontekst

- nekog iz uprave, kao što je voditelj odjela za sigurnost informacija ili voditelj informacijskog odjela, koji daje upute i služi kao veza prema drugim direktorima

- stručnjake za ljudske resurse koji pomažu u upravljanju internim prijetnjama

- glavnog savjetnika, koji tim usmjerava na probleme s odgovornošću i omogućuje prikupljanje forenzičkih dokaza

- stručnjake za odnose s javnošću koji koordiniraju točnu vanjsku komunikaciju s medijima, klijentima i drugim zainteresiranim stranama

tim za odgovor na incidente, koji može biti podskup centra za sigurnosne operacije (SOC-a) i koji upravlja sigurnosnim operacijama i izvan područja odgovora na incidente.

Uloga alata u upravljanju sigurnosnim događajima

Različiti alati igraju ključnu ulogu u svakom koraku upravljanja sigurnosnim događajima:

- SIEM sustavi: Pomažu u prikupljanju i korelaciji logova te otkrivanju anomalija koje mogu ukazivati na sigurnosne incidente.

- EDR/XDR alati: Osiguravaju detaljno praćenje i analizu aktivnosti na krajnjim točkama te omogućuju brzi odgovor na prijetnje.

- SOAR platforme: Automatiziraju i orkestriraju odgovore na incidente, smanjujući vrijeme reakcije i povećavajući učinkovitost tima za kibernetičku sigurnost.

- Forenzički alati: Pomažu u analizi kompromitiranih sustava i utvrđivanju uzroka incidenta.

Učinkovito upravljanje sigurnosnim događajima ključno je za zaštitu organizacije od potencijalno devastirajućih posljedica kibernetičkih napada. Kroz pripremu, brz i učinkovit odgovor te kontinuirano učenje, organizacije mogu značajno smanjiti rizik i utjecaj sigurnosnih incidenata.

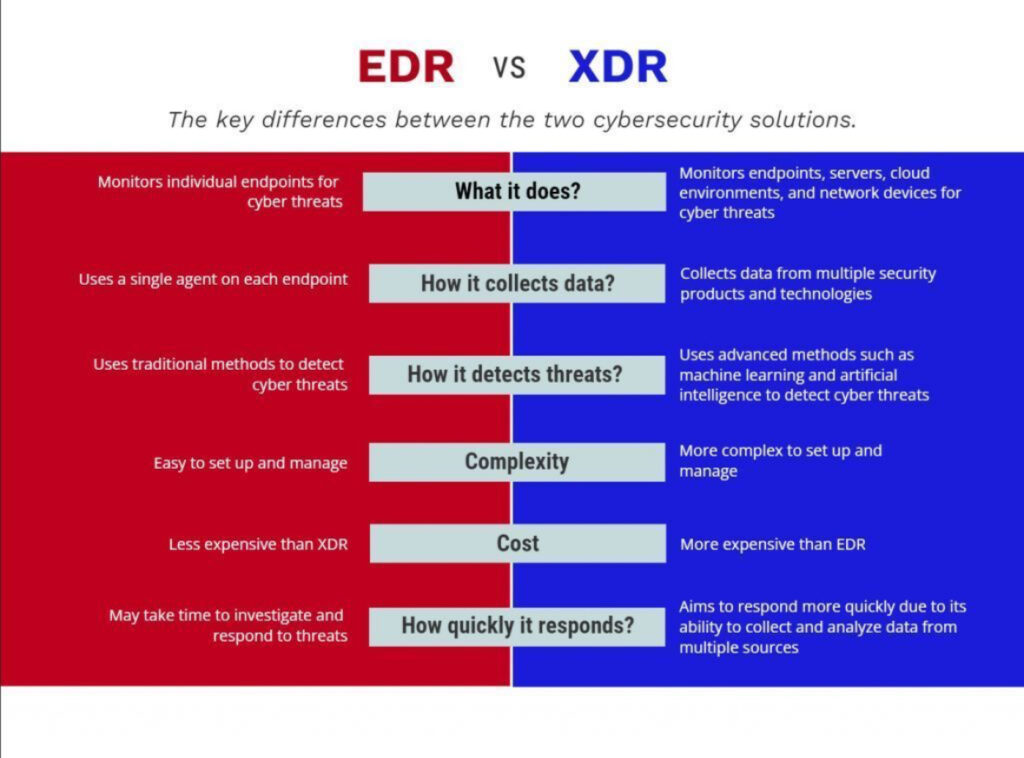

EDR (Endpoint Detection and Response)

EDR je alat fokusiran na nadzor, otkrivanje i odgovor na sigurnosne prijetnje unutar krajnjih točaka, kao što su računala, mobiteli i drugi uređaji spojeni na mrežu. EDR sustavi prikupljaju podatke o aktivnostima na krajnjim točkama i koriste analitiku za otkrivanje sumnjivih aktivnosti. Ključne značajke uključuju:

- Praćenje u stvarnom vremenu: Kontinuirano praćenje aktivnosti na krajnjim točkama.

- Forenzika: Detaljna analiza događaja za razumijevanje napada.

- Automatizirani odgovori: Mogućnost automatskog poduzimanja mjera u slučaju otkrivanja prijetnje.

XDR (Extended Detection and Response)

XDR je proširenje EDR-a koje integrira podatke s više sigurnosnih slojeva, uključujući krajnje točke, mreže, e-poštu i oblak, kako bi pružilo sveobuhvatniji pregled i odgovor na prijetnje. Ključne prednosti XDR-a uključuju:

- Širi kontekst: Integracija podataka iz različitih izvora omogućava bolje razumijevanje prijetnji.

- Centralizirano upravljanje: Jedinstvena konzola za upravljanje sigurnosnim incidentima.

- Poboljšana detekcija: Korištenje korelacije podataka za otkrivanje naprednijih prijetnji.

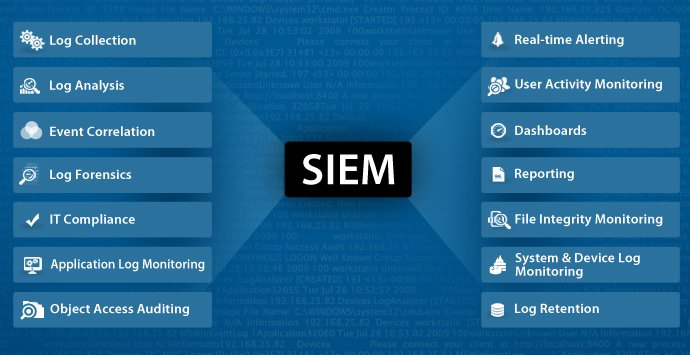

SIEM (Security Information and Event Management)

SIEM sustavi kombiniraju funkcionalnosti upravljanja sigurnosnim informacijama (SIM) i upravljanja sigurnosnim događajima (SEM) kako bi pružili sveobuhvatno rješenje za praćenje i analizu sigurnosnih događaja.

Ključne značajke SIEM-a:

- Prikupljanje logova: SIEM sustavi prikupljaju logove i podatke o događajima iz različitih izvora kao što su mrežni uređaji, serveri, aplikacije i krajnje točke.

- Korelacija događaja: Analiziraju prikupljene podatke kako bi identificirali uzorke i korelacije koje mogu ukazivati na sigurnosne incidente ili anomalije.

- Upozorenja u stvarnom vremenu: Generiraju upozorenja za sigurnosne timove kada se otkriju sumnjive aktivnosti ili događaji koji zahtijevaju pažnju.

- Izvještavanje i usklađenost: Pomažu organizacijama da ispunjavaju regulatorne zahtjeve generiranjem izvještaja o sigurnosnim događajima i aktivnostima.

- Forenzika i analitika: Omogućuju detaljnu analizu prošlih događaja kako bi se razumjelo kako je došlo do sigurnosnih incidenata i kako ih spriječiti u budućnosti.

Primjeri korištenja:

- Prikupljanje i analiza logova iz mrežnih uređaja za otkrivanje neovlaštenog pristupa.

- Korelacija događaja iz različitih izvora kako bi se identificirali napadi koji koriste više vektora.

- Generiranje izvještaja za regulatorne zahtjeve kao što su GDPR, HIPAA, PCI-DSS.

Automatizacija odgovora na incidente

U većini tvrtki ili ustanova mreže i sigurnosna rješenja generiraju mnogo više sigurnosnih upozorenja od onoga čime tim za odgovor na incidente može zaista upravljati. Da bi se lakše usredotočile na legitimne prijetnje, mnoge tvrtke implementiraju automatizaciju odgovora na incidente. Za automatizaciju se koristi umjetna inteligencija i strojno učenje radi razvrstavanja upozorenja, prepoznavanja incidenata i izolacije prijetnji prema proceduralnom priručniku za odgovor utemeljenom na programskim skriptama.

Automatizacija organizacije i odgovora na sigurnosne incidente (SOAR) kategorija je sigurnosnih alata koje tvrtke koriste za automatizaciju odgovora na incidente. Ta rješenja nude sljedeće mogućnosti:

- korelaciju podataka u više krajnjih točaka i sigurnosnih rješenja radi prepoznavanja incidenata koje će zaposlenici pratiti

- pokretanje unaprijed skriptiranog proceduralnog priručnika radi izdvajanja i rješavanja poznate vrste incidenata

- generiranje vremenske crte koja obuhvaća akcije, odluke i forenzičke dokaze koji se mogu koristiti za analizu

- unos relevantnih vanjskih podataka za analizu koju izvršavaju zaposlenici.

SOAR (Security Orchestration, Automation, and Response)

SOAR (Orkestracija, automatizacija i odgovor na sigurnosne incidente) platforme kombiniraju razne sigurnosne alate i procese kako bi omogućile učinkovitiji odgovor na sigurnosne incidente kroz automatizaciju i orkestraciju.

Ključne značajke SOAR-a:

- Orkestracija: Integracija različitih sigurnosnih alata i sustava kako bi se omogućila koordinirana akcija među njima. Na primjer, povezivanje SIEM sustava s EDR alatima i alatima za upravljanje identitetima.

- Automatizacija: Automatizacija rutinskih i ponavljajućih zadataka, kao što su otkrivanje prijetnji, obavještavanje, generiranje tiketa i inicijalni odgovori na incidente. To pomaže u smanjenju vremena reakcije i smanjuje opterećenje sigurnosnih timova.

- Upravljanje incidentima: Pruža alate za upravljanje cijelim životnim ciklusom sigurnosnih incidenata, uključujući otkrivanje, analizu, odgovor i oporavak.

- Playbooks: Definirani setovi akcija koje se mogu automatizirati i izvršiti u slučaju određenih vrsta sigurnosnih incidenata. Playbookovi se temelje na najboljim praksama i omogućuju standardiziran odgovor na incidente.

- Izvještavanje i nadzor: Omogućuju kontinuirano praćenje učinkovitosti sigurnosnih operacija i generiranje detaljnih izvještaja o incidentima i odgovorima.

Primjeri korištenja:

- Automatizacija odgovora na phishing napade uklanjanjem zlonamjernih emailova iz korisničkih sandučića.

- Orkestracija između SIEM sustava i firewallova za automatsko blokiranje sumnjivih IP adresa.

- Upravljanje incidentima kroz integraciju sa sustavima za upravljanje tiketima kako bi se osigurao konzistentan i dokumentiran odgovor na sigurnosne incidente.

Ostali povezani pojmovi

- NDR (Network Detection and Response): Fokusira se na otkrivanje i odgovor na prijetnje unutar mreže.

- UEBA (User and Entity Behavior Analytics): Analiza ponašanja korisnika i entiteta unutar sustava kako bi se otkrile anomalije i potencijalne prijetnje.

Svaki od ovih alata i koncepata igra ključnu ulogu u osiguravanju kibernetičke sigurnosti organizacija, omogućujući im da bolje otkriju, analiziraju i odgovore na sigurnosne prijetnje.

Razlika između EDR (Endpoint Detection and Response) i XDR (Extended Detection and Response) leži u njihovom opsegu i načinu integracije podataka za otkrivanje i odgovor na prijetnje. Evo detaljnijeg pregleda razlika:

EDR (Endpoint Detection and Response)

Glavne značajke:

- Fokus na krajnje točke: EDR je specijaliziran za praćenje, otkrivanje i odgovor na prijetnje unutar krajnjih točaka kao što su računala, mobilni uređaji, poslužitelji i drugi uređaji povezani na mrežu.

- Detaljna analitika: Prikuplja i analizira podatke o aktivnostima na krajnjim točkama u stvarnom vremenu kako bi otkrio sumnjive aktivnosti.

- Automatizirani odgovori: EDR sustavi često nude mogućnost automatiziranog odgovora na prijetnje, kao što su izolacija zaraženih uređaja, blokiranje zlonamjernog softvera ili ukidanje kompromitiranih procesa.

- Forenzička analiza: Omogućuje dubinsku analizu sigurnosnih incidenata, što pomaže u razumijevanju napada i planiranju mjera za sprječavanje sličnih incidenata u budućnosti.

Primjeri korištenja:

- Otkrivanje i uklanjanje zlonamjernog softvera na računalima zaposlenika.

- Praćenje aktivnosti na mobilnim uređajima i odgovor na sumnjive aplikacije ili aktivnosti.

- Izolacija kompromitiranih uređaja kako bi se spriječilo širenje prijetnji unutar mreže.

XDR (Extended Detection and Response)

Glavne značajke:

- Prošireni opseg: XDR proširuje detekciju i odgovor izvan krajnjih točaka, uključujući mreže, e-poštu, servere, aplikacije i oblak. Integrira podatke iz više izvora za sveobuhvatniji pregled sigurnosnih prijetnji.

- Integrirana analitika: Kombinira podatke iz različitih sigurnosnih slojeva (krajnje točke, mreža, e-pošta, oblak) kako bi pružio bolju korelaciju događaja i otkrivanje prijetnji koje bi mogle proći nezapaženo u izoliranim sustavima.

- Centralizirano upravljanje: Omogućava jedinstvenu konzolu za upravljanje i analizu sigurnosnih incidenata, što olakšava koordinaciju odgovora i donošenje odluka.

- Napredna detekcija prijetnji: Korištenjem šireg spektra podataka, XDR može otkriti sofisticiranije i kompleksnije prijetnje koje bi mogle biti nevidljive kada se analiziraju pojedinačne komponente sustava.

Primjeri korištenja:

- Kombiniranje podataka o mrežnom prometu, krajnjim točkama i aplikacijama za otkrivanje naprednih napada koji koriste više vektora.

- Centralizirano upravljanje sigurnosnim incidentima za bržu i učinkovitiju reakciju.

- Poboljšanje vidljivosti i razumijevanja sigurnosnih prijetnji kroz korelaciju podataka iz različitih izvora.

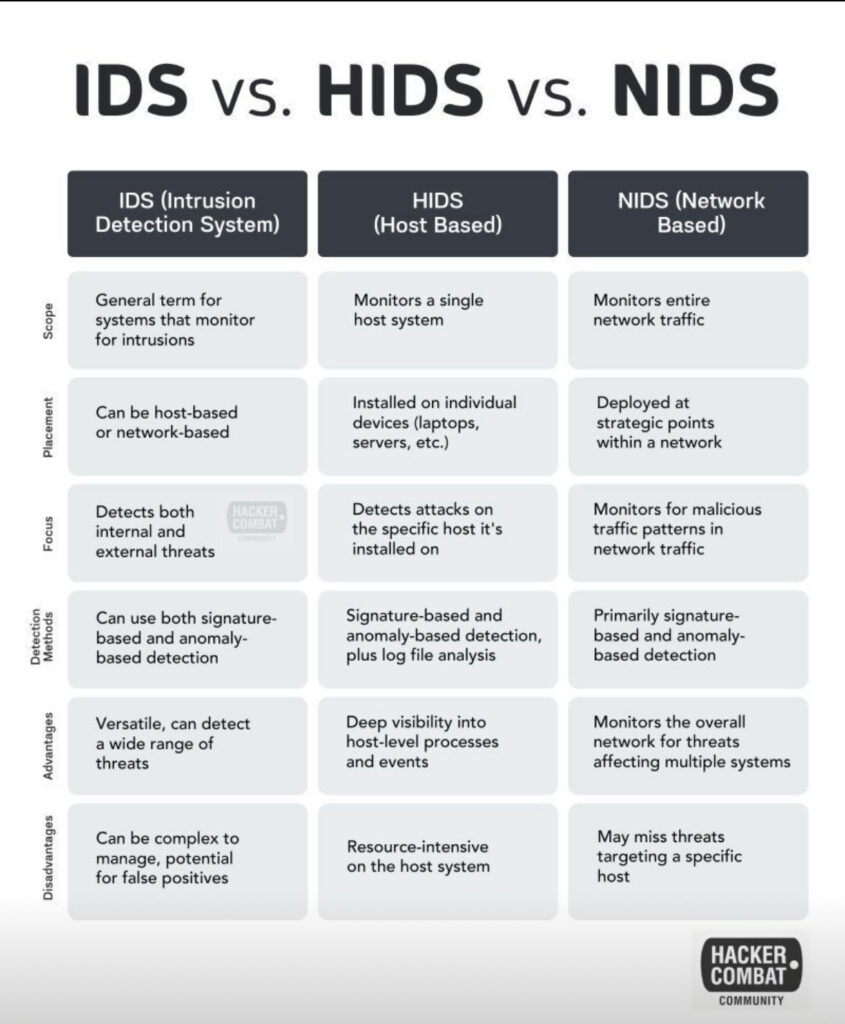

IDS (Intrusion Detection System)

IDS (Sustav za otkrivanje upada) je sigurnosni alat koji se koristi za praćenje mrežnih ili sistemskih aktivnosti radi otkrivanja zlonamjernih aktivnosti, kršenja politika ili sumnjivih ponašanja. Glavna funkcija IDS-a je identificirati potencijalne sigurnosne incidente, evidentirati informacije o njima i obavijestiti sigurnosne administratore.

Vrste IDS-a:

- NIDS (Network Intrusion Detection System):

- Opis: Prati mrežni promet radi otkrivanja zlonamjernih aktivnosti.

- Kako radi: NIDS se obično postavlja na strateške točke unutar mreže, kao što su glavni mrežni prekidači ili čvorišta, gdje može analizirati sav dolazni i odlazni promet.

- Primjeri korištenja: Otkrivanje napada uskraćivanja usluge (DoS), skeniranja portova, pokušaja eksploatacije mrežnih ranjivosti.

- HIDS (Host Intrusion Detection System):

- Opis: Instalira se na pojedinačnim računalima ili uređajima radi praćenja aktivnosti specifičnih za taj host.

- Kako radi: HIDS prati sistemske datoteke, logove, konfiguracijske datoteke i druge važne resurse na hostu kako bi detektirao sumnjive aktivnosti.

- Primjeri korištenja: Otkrivanje neovlaštenih promjena u sistemskim datotekama, praćenje integriteta datoteka, otkrivanje rootkitova.

Metode otkrivanja:

- Otkrivanje temeljem potpisa (Signature-based Detection):

- Opis: Koristi unaprijed definirane potpise ili obrasce poznatih prijetnji.

- Prednosti: Brzo otkrivanje poznatih prijetnji, niska stopa lažno pozitivnih rezultata za poznate napade.

- Nedostaci: Ne može otkriti nove ili nepoznate prijetnje (zero-day napadi).

- Otkrivanje temeljem anomalija (Anomaly-based Detection):

- Opis: Postavlja osnovnu liniju normalnog ponašanja sustava ili mreže i detektira odstupanja od tog ponašanja.

- Prednosti: Može otkriti nove ili nepoznate prijetnje, sposobnost prepoznavanja neobičnih aktivnosti.

- Nedostaci: Veća stopa lažno pozitivnih rezultata, zahtijeva vrijeme za učenje normalnog ponašanja sustava.

Ključne značajke IDS-a:

- Praćenje i analiza: Kontinuirano praćenje mrežnih i sistemskih aktivnosti kako bi se identificirale sumnjive radnje.

- Evidencija događaja: Bilježenje detalja o otkrivenim sigurnosnim incidentima, uključujući vrijeme, vrstu napada i zahvaćene resurse.

- Upozorenja i obavijesti: Slanje upozorenja sigurnosnim administratorima kada se otkriju potencijalne prijetnje.

- Forenzička analiza: Pružanje alata za dubinsku analizu incidenta, što pomaže u razumijevanju prirode i izvora napada.

- Ograničenja:

- IDS sam po sebi ne može poduzeti akcije za zaustavljanje prijetnji, već samo upozorava na njih.

- Ograničen je na otkrivanje prijetnji koje su prepoznate putem unaprijed definiranih potpisa ili anomalija.

Primjeri korištenja:

- Mrežna sigurnost: Praćenje mrežnog prometa kako bi se identificirali i reagirali na pokušaje neovlaštenog pristupa, napade uskraćivanja usluge (DoS) i druge mrežne prijetnje.

- Praćenje aktivnosti na pojedinačnim uređajima za otkrivanje neovlaštenih promjena ili zlonamjernih aktivnosti.

- Zaštita krajnjih točaka: Korištenje HIDS-a za praćenje i zaštitu pojedinačnih uređaja unutar mreže, identificiranje neovlaštenih promjena i potencijalnih kompromitacija.

- Usaglašenost s regulativama: Implementacija IDS-a kako bi se zadovoljili zahtjevi za praćenjem i izvještavanjem o sigurnosnim incidentima prema različitim regulativnim standardima (npr. GDPR, HIPAA).