Napadi uskraćivanjem resursa. DoS. DDoS.

Napadi uskraćivanjem resursa (DoS i DDoS napadi)

materijali preuzeti iz dokumenta CERT – CCERT-PUBDOC-2006-07-162

na web lokaciji: http://www.cert.hr/sites/default/files/CCERT-PUBDOC- 2006-07-162.pdf

- Napadi uskraćivanja resursa (eng. DoS – Denial of Service) su aktivnosti poduzete od strane zlonamjernih korisnika sa ciljem onemogućavanja ispravnog funkcioniranja različitih računalnih i/ili mrežnih resursa čime određene usluge postaju nedostupne.

- Često korišten izraz u hrvatskoj literaturi je i DoS stanje, a odnosi se na vremenske trenutke nepravilnog rada ili potpune onemogućenosti funkcioniranja aplikacija i računalnih ili mrežnih usluga.

Da bi uzrokovali uvjete nedostupnih resursa, napadači mogu izvršiti različite oblikedestruktivnih aktivnosti:

• rušenjem pojedinih aplikacijskih servisa (HTTP, električna pošta, itd.), napadači onemogućavajulegitimne korisnike u pristupanju istima,

• onemogućavanje pristupa pojedinim aplikacijskimservisima napadači mogu obaviti i postavljanjemizrazito velikog broja zahtjeva na ciljane servise čimeposlužitelj nije u mogućnosti odgovoriti na sve upiteili su odgovori toliko spori pa se servis možeproglasiti nefunkcionalnim,

• napadima na komunikacijske uređaje napadači moguili onemogućiti komunikacijski link ili ga usporiti nagranicu neuporabljivosti,

• neovlaštenom izmjenom konfiguracijskih podataka napadači uzrokuju neispravno ponašanje servisa iliračunala (npr. neovlaštenom promjenom tablicausmjeravanja na usmjerivačima, napadači uzrokujunepravilno usmjeravanje mrežnih paketa), itd…

Moguće ih je podijeliti u dvije skupine:

• napadi usmjereni na aplikacijski sloj i

- napadi usmjereni na mrežne resurse, odnosno mrežni sloj

Napadi usmjereni na aplikacijski sloj

DoS napadi na aplikacijskom sloju u većini slučajeva imaju za cilj onesposobljavanje i otežavanje rada računalnih aplikacija, a rjeđe i uzrokovanje trajnog prestanka rada računalnihservisa i aplikacija pri čemu mogu biti izvođeni od strane lokalnih ili udaljenih korisnika.

Glavni faktor koji pridonosi uspješnom provođenjuaplikacijskih DoS napada je otežana metodadetektiranja od strane sustava za detekciju neovlaštenih aktivnosti (eng. IDS – Intrusion Detection System).

Najjednostavniji način izvršavanja DoS napada naaplikacije je na način da se iste koriste na načinkako to nije zamišljeno.

Klasični primjer je slanjem aplikaciji prevelikih količina podataka koje su puno veće nego štoaplikacija u uobičajenom radu obrađuje. Takvostanje može ili maksimalno okupirati aplikacijupri čemu ista nije u stanju obraditi sve zahtjeve ilimože trajno prekinuti njen rad.

Napadi preko korisničkih imena

Na velikom broju sustava, zlonamjerni korisnici su u mogućnosti pretrpavanja mehanizma autentikacije na način da se prijavljuju nerealno veliki broj puta.

Na taj način zlonamjerni napadači mogu opteretiti mehanizam autentikacije i time djelomično ilipotpuno onemogućiti prijavu drugih korisnika.

Sigurnost mehanizma prijave može se podići navišu razinu ako se određenom korisniku zabranimogućnost prijave nakon određenog broja unosanetočnih zaporki.

Ipak, i ta opcija posjeduje jedan veliki nedostatak. Naime, ako deblokiranje računa zahtijevaadministratorsku intervenciju, zlonamjerninapadač može legitimnom korisniku ograničitiuslugu blokirajući njegov račun. Tu postojimogućnost zabranjivanja ponovnog prijavljivanjas IP adrese s koje su detektirani neuspješni pokušaji.

Napadi orijentirani na transakcije

Svaka transakcija koju aplikacija napravi zahtjevaodređeni interval procesorskog vremena ipodatkovnog mjesta. Neke transakcije poputslanja SMS poruka putem Interneta imaju ifinancijske troškove. Napad uskraćivanja resursa je moguće izvršiti i obavljanjem velikih količina transakcija što može dovesti do onemogućenjauobičajenog rada aplikacije ili do većih financijskih troškova.

Napadi na sistemske dnevničke zapise

Različiti programi koriste dnevničke (eng. log) zapise kako bi zabilježili svoje aktivnosti.

Uzrokujući velik broj dugih zapisa u log datotekama, moguće je popuniti diskovni prostor. Primjerice, poslužitelj koji bilježi sve nadolazećezahtjeve može biti meta automatiziranog napadadugim zahtjevima.

Rješenje za ovaj oblik DoS napada nalazi se u pažljivom određivanju podataka prilikomosmišljavanja i implementacije aplikacije, kako se ne bi omogućio upis ogromnim količinamapodataka i tako ostvarili povoljni uvjeti zaizvršavanje DoS napada.

Napadi na elektroničku poštu

Najjednostavniji oblik napada na pretince elektroničkepošte sastoji se od odašiljanja velikih količinaelektroničkih poruka na ciljnu adresu. Efektivne DoSnapade moguće je izvesti i postavljanjem lažne izvorneadrese poruke elektroničke pošte.

•Primjerice, postavljanje poruke na usenet grupe pri čemu se koristi tuđa adresa, uzrokovat će dolazak neželjenih spamporuka na žrtvinu adresu, a ovisno o sadržaju, moguće su iporuke od legitimnih korisnika koji nemaju saznanja da se radi o prijevari. Rješenje se može naći u ograničavanjuodašiljanja poruka elektroničke pošte s neistinitomadresom. Odašiljanje velikog broja poruka na nepostojećeadrese, pri čemu je porukama lažirana izvorna adresa, uzrokovat će velik broj prijava nemogućnosti isporuke tihporuka, ali na adresu koja je upisana kao izvorna – žrtvinaadresa. Jedan od mogućih napada na nečiju adresuelektroničke pošte jest prijavljivanje te adrese za primanjeobavijesti pojedinih stranica, ali taj napad se lako spriječizahtijevanjem validacije dane adrese.

DoS napadi na mrežnom sloju

Cilj DoS napada na mrežnom sloju je onemogućavanjeispravnog funkcioniranja mrežnih usluga ikomunikacijskih kanala. Navedeno je moguće postićina dva načina:

– pretrpavajući komunikacijske kanale (eng. flooding attacks) i

– iskorištavanjem ranjivosti mrežnih usluga i protokola(eng. vulnerability attacks).

Napadi su uglavnom usmjereni na zauzeće komunikacijskog kanala i onemogućavanja uspostave veze pa su to napadi koji za cilj imaju pretrpavanje računalnih i mrežnih resursa. Drugi najčešći tip su napadi koji iskorištavaju ranjivosti u mrežnim uslugama.

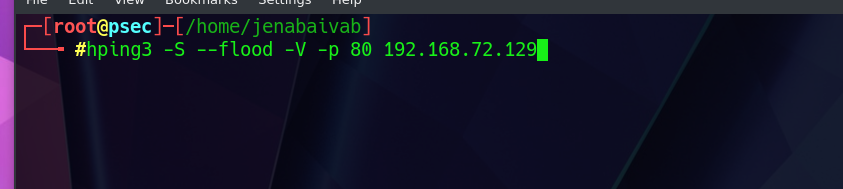

Napadi pretrpavanjem komunikacijskog kanala izvode se slanjem velike količine podataka namrežu što uzrokuje nemogućnost normalnog prenošenja legitimnih podataka.

Odašiljanje velike količine zahtjeva za uspostavomveze onemogućit će rad računalnim resursima i računalo više neće biti u mogućnosti obrađivatil egitimne zahtjeve niti uspostaviti vezu s legitimnim korisnikom. Pri tome napadači uobičajeno lažiraju izvorne IP adrese ili ignoriraju odgovore.

Najjednostavniji oblik napada, s obzirom na brojračunala uključenih u napad, jest situacija u kojojse napad izvodi s jednog računala, a odredište je također jedno računalo. Efektivnije mogućnostizasnovane su na korištenju više računala kaoizvora napada, pri čemu jedno računalopredstavlja žrtvu. Međutim, napadi iz više izvorana više ciljeva, kao ni napadi na više ciljeva iz jednog izvora, nisu rijetkost.

Napadi mrežnim paketima

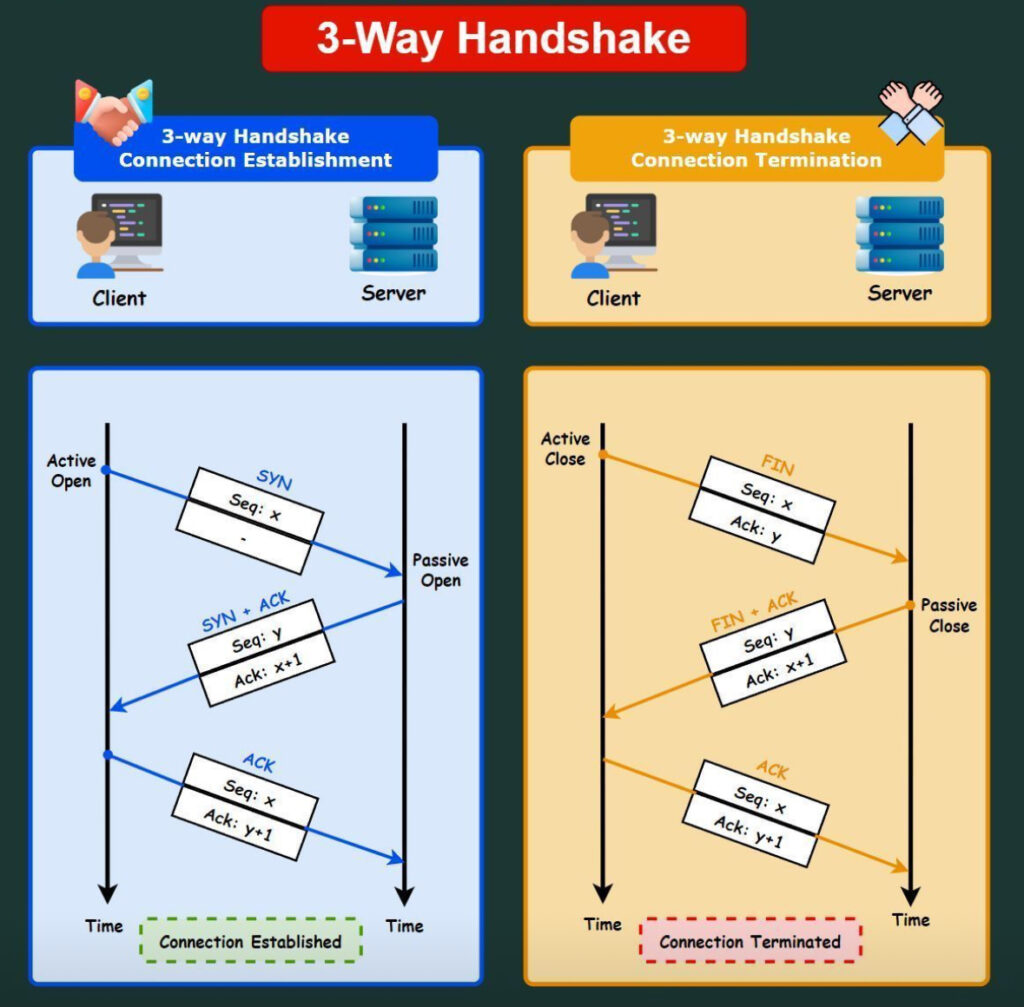

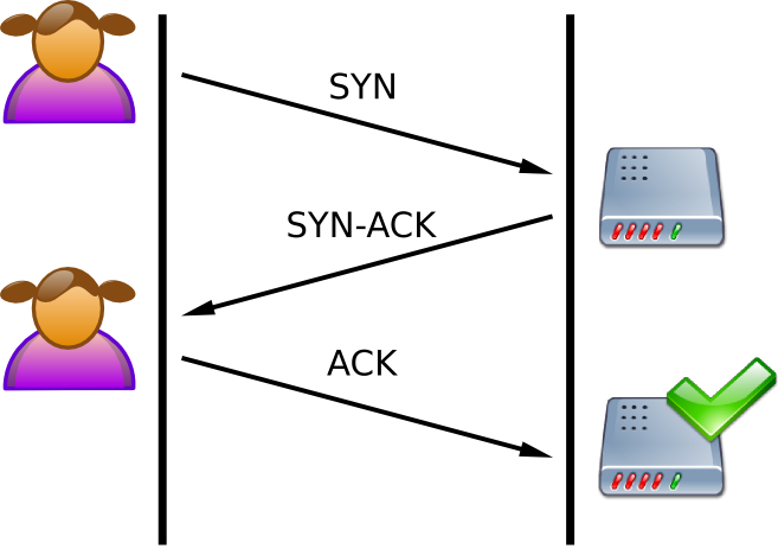

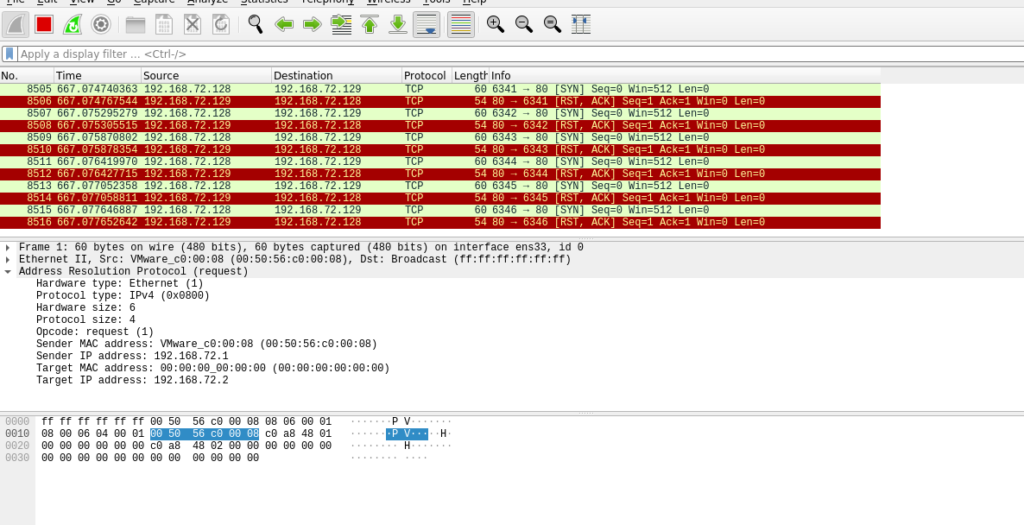

TCP (eng. Transmission Control Protocol) označava protokol koji određuje načinkomuniciranja između računala. Protokol je zadužen za uspostavu, održavanje i prekid veze. Uspostavljanje veze korištenjem TCP protokolanaziva se „Three-Way Handshake“, a odvija se postavljanjem odgovarajućih zastavica (eng. flag) u mrežnim paketima.

Uloga zastavica upravo je određivanje sadržaja i tipa paketa. Primjerice, zastavica SYN (eng.synchronize) koristi se kod uspostave veze, ACK (eng. acknowledge) se koristi kao potvrda zaprimljeni paket, a zastavica FIN (eng. finish) se koristi za prekid uspostavljene veze.

Uspostava veze odvija se na način da klijent pošalje poslužitelju paket s postavljenom zastavicom SYN. Ukoliko poslužitelj može uspostaviti vezu s klijentom, poslužitelj mu vraća paket s postavljenim SYN i ACK zastavicama kao potvrdu o otvaranju veze s njegovestrane. Ako pak nije u mogućnosti uspostaviti vezu, vraća ICMP paket ili paket s postavljenim RST (eng.reset) i ACK zastavicama. Konačno, kada klijentprimi paket sa SYN/ACK zastavicama, odgovara paketom s postavljenom ACK zastavicom i razmjena podataka može početi.

Napadi pretrpavanja paketima s postavljenom SYN zastavicom

Primanjem paketa s postavljenom SYN zastavicom, poslužitelj je upozoren na stvaranje nove veze prema njemu.

Pripremanje za prihvat nove veze obuhvaća alokaciju memorijskogprostora za primanje i slanje podataka te za podatke vezane uz opis veze. Poslužitelj potom odašilje klijentu SYN/ACK paket i čeka naodgovor. Na taj način je poslužitelj spreman za primanje klijentskog ACK paketa i za razmjenu podataka. Ukoliko ne primi odgovor u nekom roku, poslužitelj ponovno odašilje SYN/ACK paket smatrajućikako se prethodni izgubio na putu do odredišta.

Upravo je ova činjenica omogućila napade pretrpavanja poslužitelja paketima s postavljenom SYN zastavicom i lažnom izvornom IP adresom. Ukoliko lažna adresa nije dodijeljena niti jednom računalu naInternetu, poslužitelj odašilje SYN/ACK paket na nepostojeću adresu čekajući odgovor koji nikad neće dobit. Resursi napadnutog računalanisu beskonačni i nakon dovoljne količine takvih zahtjeva, poslužiteljuje onemogućeno normalno funkcioniranje

Iz navedene procedure uspostavljanja veze u tri koraka moguće je iskoristiti još jedan način napada, a to je generiranjem paketa s postavljenom ACK zastavicom. Napadnuto računalo dodijelit će određeno procesorskovrijeme obradi pristiglog paketa, kako bi naposljetku ustanovilo da se radi o paketu koji nijenamijenjen njemu, odnosno kojemu nije prethodio SYN paket. Velika količina primljenih paketa onemogućit će ispravno funkcioniranje računala.

Napadi fragmentacijom paketa

Svaka poruka koju je potrebno prenijeti komunikacijskim kanalima Interneta, ukolikoprelazi podrazumijevanu maksimalnu veličinu, dijeli se u manje pakete. Ti manji paketi ne morajudoći na odredište pravilnim redoslijedom jer je to dozvoljeno od strane definicije protokola. Napadi zasnovani na fragmentaciji paketa koriste upravotu osobinu razdjeljivanja poruke u više paketa pri čemu paketi ne moraju doći pravilnim redoslijedom.

Fragmentacijski napadi (Packet Fragmentation Attacks) su vrsta cyber napada gdje se podaci šalju preko mreže u fragmentiranim paketima kako bi se izbjeglo otkrivanje ili kako bi se iskoristile slabosti u obradi tih paketa na strani ciljnog sustava. Ovi napadi su često korišteni za izbjegavanje IDS/IPS sustava (Intrusion Detection Systems/Intrusion Prevention Systems) i mogu dovesti do različitih sigurnosnih problema.

Glavne vrste napada fragmentacijom paketa

- Napad preklapanjem (Overlap Attack):

- Napadač šalje niz fragmentiranih IP paketa s preklapajućim offsetima. Kada ciljni sustav pokuša ponovno sastaviti te fragmente, može doći do problema zbog preklapanja, što može rezultirati rušenjem sustava ili omogućavanjem napadaču da injektira zlonamjerni kod.

- Napad fragmentiranjem Tiny Fragments:

- Napadač šalje vrlo male fragmente koji mogu zaobići IDS/IPS sustave jer su ti fragmenti premali da bi sadržavali dovoljno informacija za analizu. Kada se svi fragmenti ponovno sastave na ciljnome sustavu, može doći do izvršavanja zlonamjernog koda.

- Napad putem fragmentiranih ICMP paketa:

- ICMP (Internet Control Message Protocol) paketi, koji se koriste za razne mrežne operacije kao što je ping, mogu biti fragmentirani kako bi se izbjeglo otkrivanje i omogućilo provođenje DDoS (Distributed Denial of Service) napada.

Obrana protiv fragmentacijskih napada

- Konfiguracija mrežnih uređaja:

- Osigurati pravilnu konfiguraciju mrežnih uređaja kao što su routeri i firewall-ovi za detekciju i blokiranje fragmentiranih paketa.

- Ažuriranje softvera:

- Redovito ažurirati operativne sustave, aplikacije i mrežne uređaje kako bi se osigurale zakrpe za poznate ranjivosti koje fragmentacijski napadi mogu iskoristiti.

- Korištenje naprednih IDS/IPS sustava:

- Implementirati napredne IDS/IPS sustave koji su sposobni prepoznati i ispravno rukovati fragmentiranim paketima, čime se smanjuje rizik od uspješnih napada.

- Implementacija sigurnosnih politika:

- Postavljanje jasnih sigurnosnih politika i pravila za obradu fragmentiranih paketa, uključujući odbacivanje ili dodatnu analizu sumnjivih fragmenata.

Između ostalih, jedan od poznatijih napadazasnovan na fragmentaciji napada naziva se Rose napadom. Ovim napadom se stvaraju samo prvi izadnji paket. Ranjivi sustav očekuje i ostalepakete pa rezervira resurse za obradu i postavlja se u stanje čekanja.

DoS (Denial of Service) i DDoS (Distributed Denial of Service) napadi su oblici cyber napada koji imaju za cilj onemogućiti legitimnim korisnicima pristup određenoj usluzi, mreži ili resursu. Iako su oba oblika napada slična u svojoj namjeri, razlikuju se po načinu izvedbe i opsegu.

DoS (Denial of Service)

Opis:

- DoS napad uključuje jednog napadača koji koristi jedno računalo ili mrežni resurs za pokretanje napada.

Način izvedbe:

- Napadač preplavi ciljnu mrežu ili uslugu velikom količinom lažnih zahtjeva, čime troši dostupne resurse (kao što su procesorsko vrijeme, memorija ili propusnost mreže), čime usporava ili potpuno onemogućava normalan rad.

Primjeri:

- Ping of Death: Slanje prevelikih ICMP ping paketa koji mogu uzrokovati pad sustava.

- SYN Flood: Slanje velikog broja zahtjeva za uspostavu TCP veze bez namjere da se veza dovrši, čime se troši resurse ciljnog servera.

DDoS (Distributed Denial of Service)

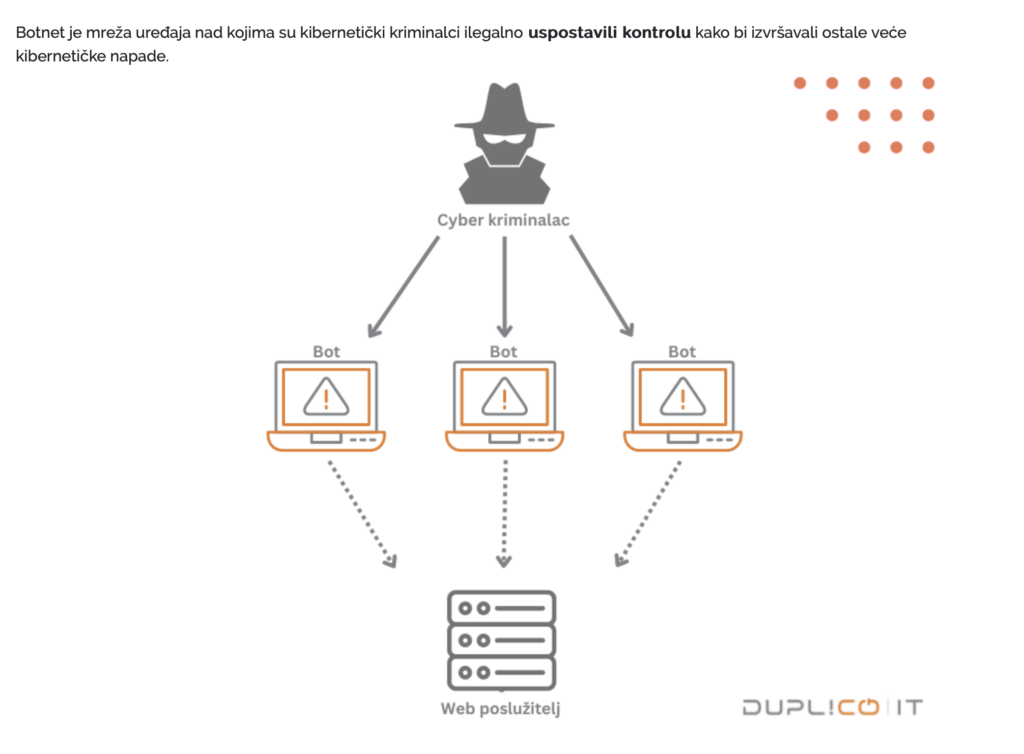

Opis:

- DDoS napad uključuje više napadača (ili jednog napadača koristeći više kompromitiranih računala, poznatih kao botneti) koji koordinirano napadaju ciljnu mrežu ili uslugu.

Način izvedbe:

- Napadač koristi velik broj kompromitiranih uređaja (botneta) širom interneta za istovremeno slanje ogromne količine lažnih zahtjeva na cilj, čime se brže i učinkovitije preopterećuju resursi cilja u usporedbi s DoS napadom.

Primjeri:

- Amplifikacijski napadi: Korištenje poslužitelja s lošom konfiguracijom (kao što su DNS, NTP) za refleksiju i pojačavanje napadačkog prometa.

- Botnet napadi: Korištenje mreže zaraženih uređaja koji simultano napadaju ciljnu uslugu.

Ključne razlike:

- Opseg i intenzitet:

- DoS: Napad dolazi s jednog izvora, ograničenog kapaciteta.

- DDoS: Napad dolazi s više izvora (botneta), što ga čini mnogo intenzivnijim i teže obrani.

- Metoda napada:

- DoS: Jedan napadač s jednim računalom.

- DDoS: Više napadača ili botneta koordinirano napadaju.

- Složenost obrane:

- DoS: Relativno lakše otkriti i blokirati izvor napada.

- DDoS: Teže otkriti i obraniti se zbog višestrukih izvora napada, često zahtijeva napredne obrambene mjere.

Iako su i DoS i DDoS napadi dizajnirani kako bi poremetili normalan rad mreže ili usluge, DDoS napadi su složeniji i opasniji zbog svoje distribuirane prirode. Obrana protiv ovih napada zahtijeva pažljivu implementaciju sigurnosnih mjera, uključujući korištenje specijaliziranih alata za otkrivanje i ublažavanje napada te stalno praćenje mrežnog prometa.

Proces uobičajenog DDoS napada:

- Infekcija uređaja malicioznom tehnologijom

- Uređaj postaje bot te je pod hakerskom kontrolom

- Haker stvara više bot-ova te uspostavlja botnet mrežu

- Haker pomoću botnet-a stvara lažan promet prema ciljanom poslužitelju

- Napadnuti poslužitelj je preopterećen (pada sustav ili ne reagira na zahtjeve)

Hakeri zapravo daju instrukcije botnet mreži (hakiranim uređajima) da stvaraju lavinu neželjenih zahtjeva kako bi preopteretili i sabotirali rad napadnutog poslužitelja.

Učestalo je da nakon što onesposobe računalni sustav, traže određenu otkupninu kako bi obustavili napad.

Znakovi potencijalnog DDoS napada:

- Neuobičajeno spor rad mreže

- Neobjašnjeni porast zahtjeva za jednu web stranicu

- Sumnjivi promet koji dolazi sa više IP adresa

- Navala prometa iz jedne vrste uređaja ili u sumnjivo doba dana (sumnjivi nagli porasti)

- Nemogućnost pristupanja uslugama i web stranicama

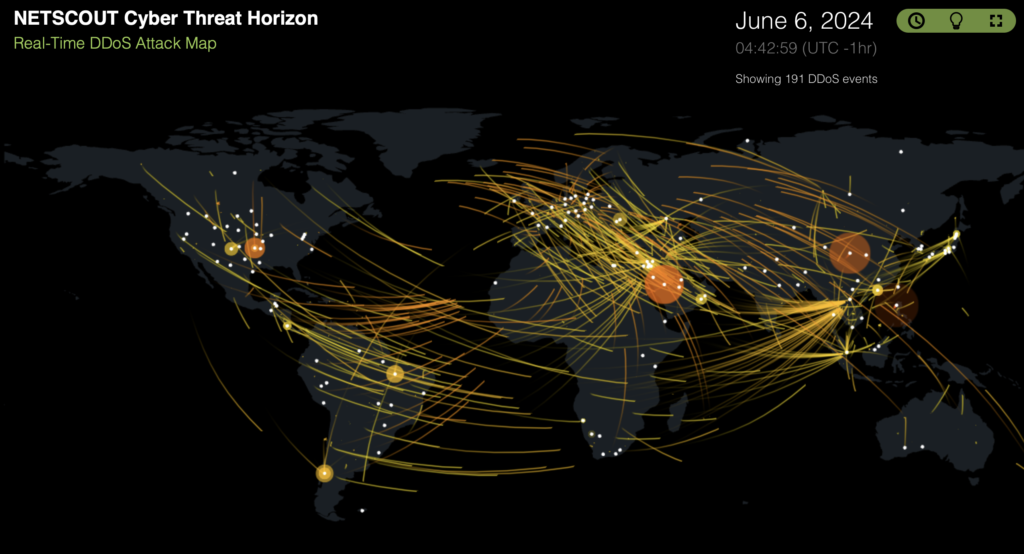

NETSCOUT Real-time DDoS Attack Map

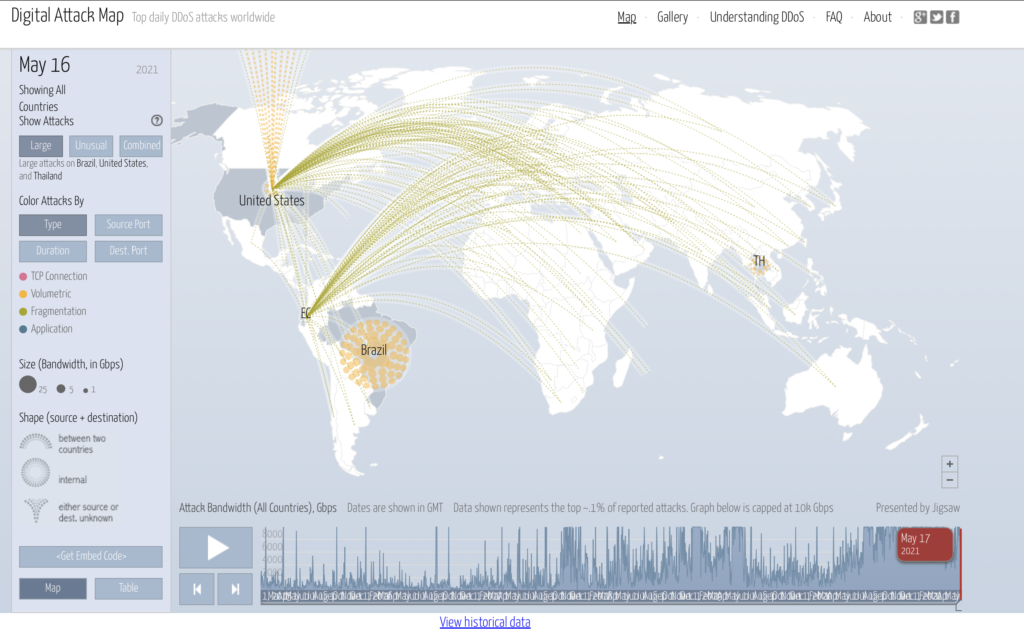

Top daily DDoS attacks worldwide

Primjer obrane protiv DDoS napada u scenariju

Scenarij:

Zamislite da vodite popularnu online trgovinu koja se suočava s DDoS napadom tijekom sezone praznične kupovine. Napadači koriste botnet za preplavljivanje vašeg web servera s ogromnim brojem lažnih zahtjeva, čime ometaju pristup stvarnim kupcima.

Koraci obrane:

- Detekcija napada:

- Korak 1: Primijetite da vaša stranica postaje izuzetno spora ili potpuno nedostupna. Prvi korak je brzo identificirati da se radi o DDoS napadu, što možete postići pomoću alata za praćenje mrežnog prometa kao što je Wireshark ili SolarWinds Network Performance Monitor.

- Ublažavanje napada:

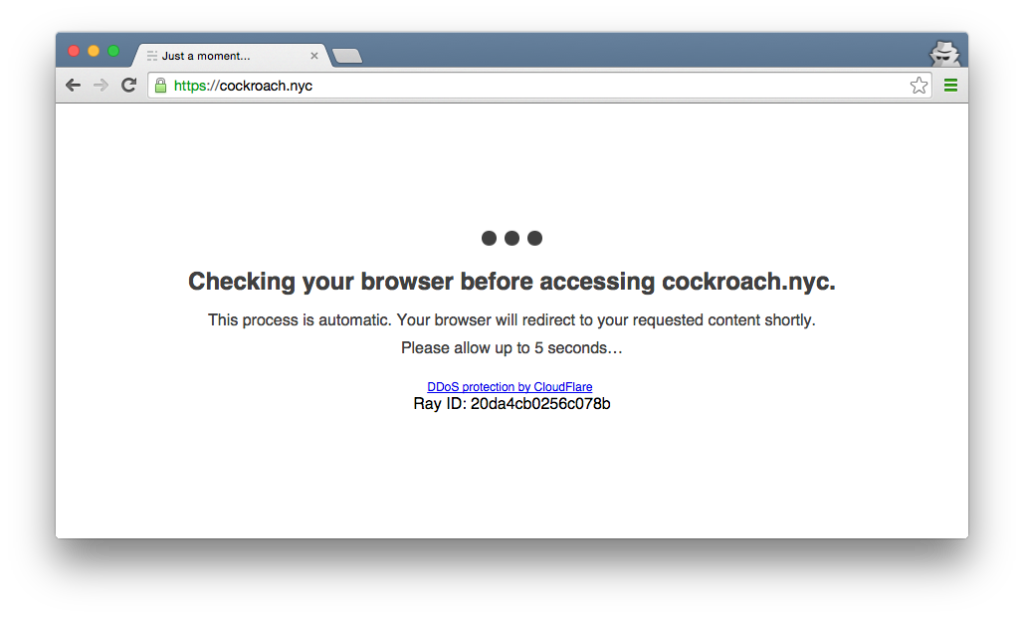

- Korak 2: Aktivirajte DDoS zaštitu putem svog pružatelja usluga ili specijaliziranih alata. Cloudflare ili Akamai Kona Site Defender nude usluge koje mogu preusmjeriti i filtrirati zlonamjerni promet prije nego što dosegne vašu infrastrukturu.

- Distribucija prometa:

- Korak 3: Iskoristite CDN (Content Delivery Network) kao što je Cloudflare ili Akamai kako biste distribuirali promet na više poslužitelja širom svijeta, čime smanjujete opterećenje na glavnom poslužitelju.

- Rate limiting:

- Korak 4: Implementirajte ograničenje brzine (rate limiting) pomoću alata kao što je Nginx ili HAProxykako biste ograničili broj zahtjeva koje jedan IP može poslati u određenom vremenskom razdoblju.

- Upotreba Web Application Firewall (WAF):

- Korak 5: Postavite WAF kao što je Imperva ili AWS WAF kako biste filtrirali zlonamjerne zahtjeve na aplikacijskom nivou.

- Geografsko blokiranje:

- Korak 6: Ako primijetite da napad dolazi iz određenih geografskih područja koja nemaju legitimne korisnike, privremeno blokirajte te regije pomoću alata kao što je GeoIP blocking u Cloudflare.

Mogući alati za obranu:

- Cloudflare:

- Opis: Pruža zaštitu od DDoS napada, CDN usluge i WAF.

- Prednosti: Jednostavna implementacija, učinkovitost u filtriranju zlonamjernog prometa, dodatne sigurnosne značajke.

- Akamai Kona Site Defender:

- Opis: Nudi DDoS zaštitu, WAF i CDN usluge.

- Prednosti: Skalabilnost, napredne sigurnosne značajke, pouzdanost.

- Imperva Incapsula:

- Opis: Pruža sveobuhvatnu zaštitu uključujući DDoS zaštitu, WAF i CDN.

- Prednosti: Visoka učinkovitost u detekciji i blokiranju DDoS napada, jednostavna integracija.

- AWS Shield:

- Opis: Amazonova usluga zaštite od DDoS napada.

- Prednosti: Integracija s drugim AWS uslugama, automatsko skaliranje.

- Arbor Networks:

- Opis: Specijalizirana rješenja za DDoS zaštitu.

- Prednosti: Visoka učinkovitost, detaljno praćenje i analiza prometa.

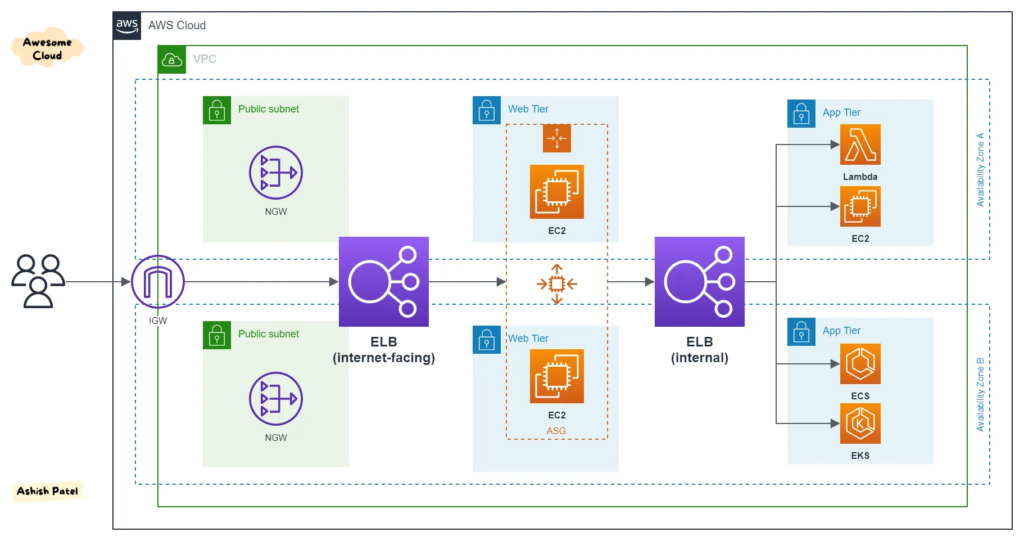

Obrana od DDoS napada korištenjem virtualizacije poslužitelja i odvajanjem usluga može značajno poboljšati otpornost vašeg sustava. Ove tehnike omogućuju bolje upravljanje resursima i izolaciju kritičnih dijelova infrastrukture, čime se smanjuje utjecaj napada na ukupnu funkcionalnost. Evo kako možete primijeniti ove metode:

Virtualizacija poslužitelja

1. Distribucija opterećenja (Load Balancing):

- Opis: Koristite load balancere kako biste distribuirali promet između više virtualnih poslužitelja. Ovo osigurava da nijedan poslužitelj nije preopterećen te može podnijeti povećano opterećenje.

- Alati: Nginx, HAProxy, Amazon ELB (Elastic Load Balancing).

2. Skalabilnost:

- Opis: Virtualizacija omogućuje brzo skaliranje resursa prema potrebi. Kada DDoS napad počne, možete dodati više virtualnih instanci kako biste podnijeli dodatno opterećenje.

- Alati: VMware vSphere, Microsoft Hyper-V, Amazon EC2 Auto Scaling.

3. Izolacija resursa:

- Opis: Virtualni poslužitelji mogu biti izolirani jedan od drugog, čime se sprečava da napad na jednu instancu utječe na druge. Ovo je posebno korisno za odvajanje kritičnih usluga od manje važnih.

- Alati: Docker, Kubernetes za orkestraciju kontejnera.

Odvajanje usluga (Service Separation)

1. Segmentacija mreže:

- Opis: Podijelite mrežu u manje segmente (VLAN-ove) kako biste izolirali različite dijelove infrastrukture. Na taj način, napad na jedan segment neće utjecati na druge.

- Alati: Cisco ASA, Juniper Networks, pfSense.

2. Mikroservisi:

- Opis: Razdvojite aplikacije na manje, neovisne komponente (mikroservise) koje se izvode na različitim virtualnim poslužiteljima ili kontejnerima. Ovo povećava otpornost jer napad na jedan mikroservis neće utjecati na cijeli sustav.

- Alati: Docker, Kubernetes, Istio.

3. Upotreba CDN-a (Content Delivery Network):

- Opis: Implementirajte CDN kako biste distribuirali sadržaj i smanjili opterećenje na glavnom poslužitelju. CDN može apsorbirati velik dio DDoS prometa prije nego što dosegne vašu infrastrukturu.

- Alati: Cloudflare, Akamai, Amazon CloudFront.

4. Redundancija i failover:

- Opis: Postavite redundantne sustave i failover mehanizme kako bi se osigurala dostupnost usluga u slučaju napada. Ako jedan poslužitelj postane nedostupan, drugi preuzima njegovu ulogu.

- Alati: Amazon Route 53, Azure Traffic Manager, GCP Load Balancing.

Amazon AWS ELB

Primjena u praksi

Korak 1: Planiranje i arhitektura

- Izradite detaljan plan virtualizacije i segmentacije mreže.

- Identificirajte kritične usluge koje trebaju biti izolirane.

Korak 2: Implementacija virtualizacije

- Postavite virtualne poslužitelje koristeći alate kao što su VMware ili Hyper-V.

- Konfigurirajte load balancere za distribuiranje prometa.

Korak 3: Segmentacija usluga

- Koristite Docker ili Kubernetes za razdvajanje aplikacija u mikroservise.

- Implementirajte mrežnu segmentaciju pomoću VLAN-ova.

Korak 4: Testiranje otpornosti

- Redovito testirajte sustav kako biste osigurali da može podnijeti DDoS napad.

- Provedite simulacije napada kako biste identificirali i otklonili potencijalne slabosti.

Poznati primjeri napada

Napad na Estoniju (2007):

- Opis: U travnju 2007., Estonija je doživjela koordinirani DDoS napad na vladine web stranice, medijske kuće, banke i druge važne infrastrukture.

- Tehnika: Napad je uključivao različite vrste DDoS tehnika, uključujući ping flood i HTTP request flood.

- Posljedice: Napad je trajao nekoliko tjedana i uzrokovao ozbiljne prekide u radu ključnih usluga, te je potaknuo Estoniju da razvije napredne cyber sigurnosne mjere.

Napad na BBC (2015):

- Opis: BBC-ove web stranice su bile meta DDoS napada koji je privremeno onemogućio pristup korisnicima širom svijeta.

- Tehnika: Napad je dosegnuo vrhunac od 602 Gbps, što ga je učinilo jednim od najvećih DDoS napada u to vrijeme.

- Posljedice: BBC je uspio vratiti normalno funkcioniranje svojih web stranica u roku od nekoliko sati.

Napad na Bank of America (2012):

- Opis: Kao dio kampanje nazvane “Operation Ababil,” grupa haktivista pod nazivom Izz ad-Din al-Qassam Cyber Fighters izvela je niz DDoS napada na velike američke banke, uključujući Bank of America.

- Tehnika: Napadi su uključivali masivno preopterećenje web poslužitelja s HTTP zahtjevima, čime su onemogućili pristup korisnicima.

- Posljedice: Napadi su uzrokovali ozbiljne prekide u online bankovnim uslugama i potaknuli banke da značajno poboljšaju svoje sigurnosne mjere.

“Kodno ime Manufaktura

Hrvatski cyber policajci otkrili su i uhitili vlasnika najvećeg svjetskog ilegalnog internetskog servisa za takozvane DDoS kibernetičke napade, inače 19-godišnjeg hrvatskog državljanina, priopćio je danas MUP. Operativna akcija provedena je pod kodnim imenom Manufaktura, a osim hrvatskih policajaca u njoj su, uz podršku Europola, sudjelovale i nacionalne policijske službe Nizozemske, Velike Britanije, Kanade, Srbije, Španjolske, Italije i Hong Konga.

Webstresser.org najveći je svjetski internetski servis na kojem su korisnici mogli unajmiti uslugu DDoS (Distributed Denial of Service) kibernetičkih napada na vlasnike internetskih stranica u cijelom svijetu. S više od 136 000 registriranih korisnika i 4 milijuna kibernetičkih napada ostvarenih do travnja 2018. Webstresser je predstavljao najveću prijetnju za ključne on-line usluge koje nude banke, poslovni sektor i državne institucije širom svijeta.”

Primjeri cyber napada na Hrvatsku:

- Napad na Hrvatski Sabor (2017.):

- Opis: U veljači 2017. godine, Hrvatski Sabor pretrpio je ozbiljan cyber napad koji je uzrokovao prekid u radu njihovog IT sustava.

- Tehnika: Iako detalji o tehnici napada nisu bili javno objavljeni, napad je izazvao ozbiljne probleme u komunikaciji i radu Sabora.

- Posljedice: Incident je doveo do povećane svijesti o važnosti cyber sigurnosti u državnim institucijama i potaknuo ulaganja u sigurnosnu infrastrukturu.

- Napadi na bankarski sektor (2016. i 2017.):

- Opis: Tijekom 2016. i 2017. godine, nekoliko hrvatskih banaka bilo je meta DDoS napada koji su uzrokovali prekide u online bankovnim uslugama.

- Tehnika: Napadi su uključivali masivne količine lažnog prometa koji su preplavili serverske resurse banaka, čineći njihove usluge nedostupnima korisnicima.

- Posljedice: Banke su morale ulagati u naprednije sustave za zaštitu od DDoS napada i poboljšati svoje sigurnosne mjere.

- Napadi na medijske kuće (2015.):

- Opis: Nekoliko hrvatskih medijskih kuća, uključujući neke od najpoznatijih portala, pretrpjelo je DDoS napade koji su uzrokovali prekide u radu njihovih web stranica.

- Tehnika: Napadi su uključivali različite vrste DDoS tehnika, uključujući HTTP request flood i DNS amplification.

- Posljedice: Incidenti su doveli do privremenih prekida u radu medijskih portala i potaknuli ulaganja u sigurnosne mjere.

- Napad na Ministarstvo vanjskih i europskih poslova (2013.):

- Opis: Ministarstvo vanjskih i europskih poslova (MVEP) Republike Hrvatske bilo je meta cyber napada koji je rezultirao curenjem osjetljivih podataka.

- Tehnika: Iako nisu objavljeni svi detalji napada, sumnja se da je korištena tehnika phishinga i malwarea kako bi se pristupilo povjerljivim informacijama.

- Posljedice: Incident je naglasio važnost zaštite osjetljivih podataka i potaknuo jačanje sigurnosnih protokola u državnim institucijama.